В этом разделе мы собрали ответы на вопросы о реализации ФЗ-187, а также о продуктах и сервисах «Лаборатории Касперского».

- Вопросы о ФЗ-187

- Вопросы о решениях «Лаборатории Касперского» Для субъектов КИИ, не имеющих значимые объекты КИИ —>

Новый Закон предназначен для регулирования отношений в области обеспечения безопасности объектов информационной инфраструктуры РФ, функционирование которых критически важно для экономики государства. Такие объекты в законе называются объектами критической информационной инфраструктуры (далее – объекты КИИ). Согласно Закону, к объектам КИИ могут быть отнесены информационные системы и сети, а также автоматизированные системы управления, функционирующие в сфере: • здравоохранения; • науки; • транспорта; • связи; • энергетики; • банковской и иных сферах финансового рынка; • топливно-энергетического комплекса; • атомной энергии; • оборонной и ракетно-космической промышленности; • горнодобывающей, металлургической и химической промышленности. Объекты КИИ, а также сети электросвязи, используемые для организации взаимодействия между ними, составляют понятие критической информационной инфраструктуры.

Главной целью обеспечения безопасности КИИ является устойчивое функционирование КИИ при проведении в отношении нее компьютерных атак.

Требования Закона затрагивают те организации (государственные органы и учреждения, юридические лица и индивидуальных предпринимателей), которым принадлежат (на праве собственности, аренды или ином законном основании) объекты КИИ или которые обеспечивают их взаимодействие. Такие организации в Законе называются субъектами КИИ.

Согласно закону, субъекты КИИ должны:

· провести категорирование объектов КИИ, принять организационные и технические меры по обеспечению безопасности объектов КИИ.

· обеспечить взаимодействие с Государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (ГосСОПКА);

Категорированию подлежат объекты КИИ, которые обеспечивают управленческие, технологические, производственные, финансово-экономические и (или) иные процессы в рамках выполнения функций (полномочий) или осуществления видов деятельности субъектов КИИ.

Категорирование объекта КИИ предполагает определение его категории значимости на основе ряда критериев и показателей. Всего устанавливается три категории – первая, вторая или третья (в порядке убывания значимости). Если объект КИИ не соответствует ни одному из установленных критериев, ему категория не присваивается. Те объекты КИИ, которым была присвоена одна из категорий, называются в законе значимыми объектами КИИ.

Результаты категорирования объектов КИИ должны направляться субъектом КИИ во ФСТЭК России для ведения реестра значимых объектов КИИ. В реестр включается следующая информация:

· наименование значимого объекта КИИ;

· наименование субъекта КИИ;

· сведения о взаимодействии значимого объекта КИИ и сетей электросвязи;

· сведения о лице, эксплуатирующем значимый объект КИИ;

· присвоенная категория значимости;

· сведения о программных и программно-аппаратных средствах, используемых на значимом объекте КИИ;

· меры, применяемые для обеспечения безопасности значимого объекта КИИ.

Важно отметить, что если в процессе категорирования было определено отсутствие категории значимости у объекта КИИ, результаты категорирования все равно должны быть представлены во ФСТЭК России. Регулятор проверяет представленные материалы и при необходимости направляет замечания, которые должен учесть субъект КИИ.

Если субъект КИИ не предоставит данные о категорировании, ФСТЭК России вправе потребовать эту информацию.

Показатели критериев значимости, а также порядок и сроки категорирования определены в «Правилах категорирования объектов критической информационной инфраструктуры Российской Федерации» утверждённых соответствующим постановлением правительства от 8 февраля 2018 г. № 127 (далее – Правила). Правила регламентируют процедуру категорирования, а также содержат перечень критериев и их показатели для значимых объектов КИИ первой, второй и третьей категории.

Согласно Правилам, процедура категорирования включает в себя:

1. Определение субъектом КИИ перечня всех процессов, выполняемых в рамках своей деятельности.

2. Выявление критических процессов, то есть тех процессов, нарушение и (или) прекращение которых может привести к негативным социальным, политическим, экономическим, экологическим последствиям, последствиям для обеспечения обороны страны, безопасности государства и правопорядка.

3. Определение объектов КИИ, которые обрабатывают информацию, необходимую для обеспечения критических процессов, управления и контроля ими.

4. Формирование перечня объектов КИИ, подлежащих категорированию. Перечень объектов для категорирования подлежит согласованию с ведомством-регулятором, утверждается субъектом КИИ и в течение 5 рабочих дней после утверждения направляется во ФСТЭК России.

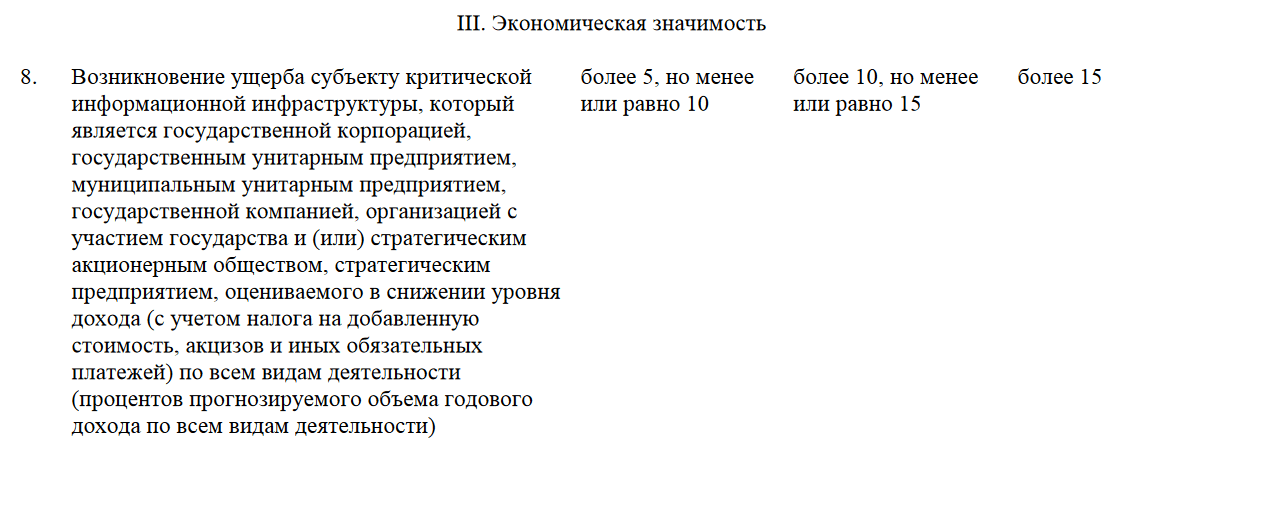

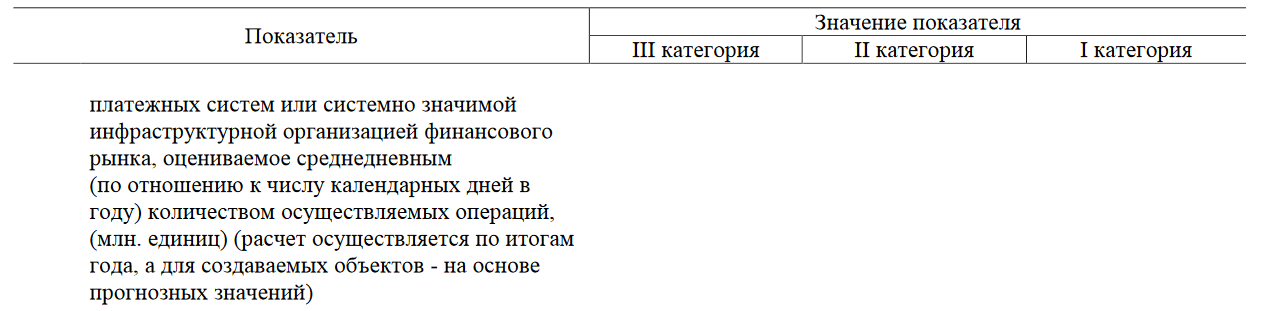

5. Оценку масштаба возможных последствий в случае возникновения компьютерных инцидентов на объектах КИИ в соответствии с показателями, указанных в Правилах. Всего предусматривается 14 показателей, определяющих социальную, политическую, экономическую значимость объекта КИИ, а также его значимость для обеспечения правопорядка, обороны и безопасности страны.

6. Присвоение каждому из объектов КИИ одной из категорий значимости в соответствии с наивысшим значением показателей, либо принятие решения об отсутствии необходимости присвоения категории.

Категорирование должно проводиться как для существующих, так и для создаваемых или модернизируемых объектов КИИ специальной комиссией под председательством руководителя субъекта КИИ (или уполномоченного им лица), его работников и, при необходимости, приглашённых специалистов ведомств-регуляторов в соответствующей сфере. Решение комиссии оформляется соответствующим актом и в течение 10 дней после его утверждения направляется во ФСТЭК России. Предоставленные материалы в тридцатидневный срок со дня получения проверяются регулятором на соответствие порядку осуществления категорирования и оценивается правильность присвоения категории.

Категория значимого объекта КИИ может быть изменена по мотивированному решению ФСТЭК России в рамках государственного контроля безопасности значимых объектов КИИ, в случае изменения самого объекта КИИ, а также в связи с реорганизацией субъекта КИИ (в том числе ликвидацией, изменением его организационно-правовой формы и т.д.).

ГосСОПКА представляет собой единый территориально распределенный комплекс, включающий силы и программно-технические средства обнаружения, предупреждения и ликвидации последствий компьютерных атак (далее – силы и средства ОПЛ КА).

К силам ОПЛ КА относятся:

· уполномоченные подразделения ФСБ России, в том числе Национальный координационный центр по компьютерным инцидентам, который создается ФСБ России для координации деятельности субъектов КИИ по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных инцидентов (НКЦКИ);

· подразделения и должностные лица субъектов КИИ, которые принимают участие в обнаружении, предупреждении и ликвидации последствий компьютерных атак и в реагировании на компьютерные инциденты.

ГосСОПКА предназначена для обеспечения и контроля безопасности КИИ в Российской Федерации и в дипломатических представительствах страны за рубежом.

В данной системе должна собираться и агрегироваться вся информация о компьютерных атаках и инцидентах, получаемая от субъектов КИИ. Перечень информации и порядок ее предоставления в ГосСОПКА будет определен соответствующим приказом, проект которого был представлен на общественное обсуждение. Согласно текущей версии документа, срок предоставления информации о кибератаке составляет 24 часа с момента обнаружения.

Кроме того, в рамках ГосСОПКА организуется обмен информацией о компьютерных атаках между всеми субъектами КИИ, а также международными организациями, осуществляющими деятельность в области реагирования на компьютерные инциденты.

Технически ГосСОПКА будет представлять собой распределённую систему из центров ГосСОПКА, развёрнутых субъектами КИИ, объединённых в иерархическую структуру по ведомственно-территориальному признаку, и подключённых к ним технических средств (средств ОПЛ КА), установленных в конкретных объектах КИИ. При этом центры ГосСОПКА могут быть ведомственными, то есть организованными государственными органами, а также корпоративными – построенными государственными и частными корпорациями, операторами связи и другими организациями-лицензиатами в области защиты информации.

Для ГосСОПКА не предусматривается единый собственник: каждый из центров ГосСОПКА будет принадлежать отдельному владельцу, вложившему свои средства в его построение. Государство же будет выступать только в качестве регулятора и координатора.

Интеграция в ГосСОПКА требует от субъекта КИИ:

· информировать о компьютерных инцидентах ФСБ России, а также Центральный Банк Российской Федерации, если организация осуществляет деятельность в банковской сфере и иных сферах финансового рынка;

· оказывать содействие ФСБ России в обнаружении, предупреждении и ликвидации последствий компьютерных атак, установлении причин и условий возникновения компьютерных инцидентов.

Кроме того, по решению субъекта КИИ на территории объекта КИИ может быть размещено оборудование ГосСОПКА. В этом случае субъект дополнительно обеспечивает его сохранность и бесперебойную работу. Иными словами, субъектом КИИ может быть организован собственный центр ГосСОПКА.

Решение о создании собственного центра ГосСОПКА субъект КИИ принимает самостоятельно. То есть создание центра ГосСОПКА не является обязательным, и, более того, данный шаг должен быть согласован с ФСБ России.

Однако для значимых объектов КИИ субъектам КИИ придется реализовать меры по обнаружению и реагированию на компьютерные инциденты. А для этого в любом случае потребуются специальные технические средства и квалифицированный персонал, которые, по сути, и являются составляющими собственного центра ГосСОПКА.

Центр ГосСОПКА должен обеспечивать выполнение следующих функций:

· инвентаризацию информационных ресурсов;

· выявление уязвимостей информационных ресурсов;

· анализ угроз информационной безопасности;

· повышение квалификации персонала информационных ресурсов;

· прием сообщений о возможных инцидентах от персонала и пользователей информационных ресурсов;

· обеспечение процесса обнаружения компьютерных атак;

· анализ данных о событиях безопасности;

· реагирование на инциденты и ликвидация их последствий;

· установление причин инцидентов;

· анализ результатов устранения последствий инцидентов.

Для этого в составе технических средств ОПЛ КА могут использоваться:

· средства обнаружения и предотвращения компьютерных атак;

· специализированные решения по защите информации для индустриальных сетей, финансового сектора, сетей связи;

· средства противодействия DDoS-атакам;

· средства сбора, анализа и корреляции событий;

· средства анализа защищенности;

· средства антивирусной защиты;

· средства межсетевого экранирования;

· средства криптографической защиты информации для защищенного обмена информацией с НКЦКИ и другими центрами ГосСОПКА.

Технические средства должны быть интегрированы в единый комплекс, управляемый из центра ГосСОПКА и взаимодействующий с НКЦКИ и другими центрами ГосСОПКА.

Помимо технического обеспечения для создания центра ГосСОПКА необходимо разработать соответствующие методические документы, включающие настройки средств обеспечения ИБ, решающие правила средств обнаружения компьютерных атак, правила корреляции событий, инструкции для персонала и т.п.

Центр ГосСОПКА может быть реализован субъектом КИИ как самостоятельно (с использованием собственных технических и кадровых ресурсов), так и с привлечением сторонних специалистов путем передачи на аутсорсинг части функций, например, анализ угроз информационной безопасности, повышение квалификации персонала, прием сообщений об инцидентах, анализ защищенности и расследование инцидентов.

Для объектов КИИ, не являющихся значимыми, в обязательном порядке должна быть обеспечена только взаимодействие с НКЦКИ и интеграция с ГосСОПКА (канал обмена информацией). Остальные мероприятия по обеспечению безопасности объекта КИИ реализуются на усмотрение соответствующего субъекта КИИ.

Для значимых объектов КИИ, помимо интеграции в ГосСОПКА субъекты КИИ должны:

· создать систему безопасности значимого объекта КИИ;

· реагировать на компьютерные инциденты;

· предоставлять на объект КИИ беспрепятственный доступ регуляторам и выполнять их предписания по результатам проверок. Законом предусматриваются как плановые, так и внеплановые проверки.

Система безопасности значимого объекта КИИ представляет собой комплекс организационных и технических мер.

ФСТЭК России отвечает за ведение реестра значимых объектов КИИ, формирование и контроль реализации требований по обеспечению их безопасности.

ФСБ России обеспечивает регулирование и координацию деятельности субъектов КИИ по развёртыванию сил и средств ОПЛ КА, осуществляет сбор информации о компьютерных инцидентах и оценку безопасности КИИ, а также разрабатывает требования к средствам ОПЛ КА.

В отдельных случаях, касающихся сетей электросвязи и субъектов КИИ в банковской и иных сферах финансового рынка, разрабатываемые ФСТЭК России и ФСБ России требования должны согласовываться с Минкомсвязью России и Центральным Банком Российской Федерации соответственно.

Порядок госконтроля в области обеспечения безопасности значимых объектов КИИ определен постановлением Правительства Российской Федерации от 17.02.2018 №162 «Об утверждении Правил осуществления госконтроля в области обеспечения безопасности значимых объектов КИИ РФ».

Вместе с утверждением ФЗ «О безопасности КИИ» в УК РФ была добавлена новая статья 274.1, которая устанавливает уголовную ответственность должностных лиц субъекта КИИ за несоблюдение установленных правил эксплуатации технических средств объекта КИИ или нарушение порядка доступа к ним вплоть до лишения свободы сроком на 10 лет.

Также ФСТЭК России планирует внесение изменений в КоАП о нарушениях, связанных с неисполнением положений Закона.

Реализация требований 187-ФЗ предполагает реализацию не только технических мер защиты, но и большую работу по определению объектов КИИ и их категорированию, разработке и согласованию с регуляторами регламентов и плана взаимодействия и реагирования на инциденты, формированию кадрового состава и распределения ролей сил обеспечения безопасности значимых объектов КИИ, проектированию и внедрению системы безопасности значимых объектов КИИ. В этой части мы рекомендуем воспользоваться услугами компаний, специализирующихся на консалтинговой деятельности по данным вопросам.

В части реализации технических мер защиты значимых объектов КИИ (требования из приказа ФСТЭК №239) мы рекомендуем рассмотреть решения «Лаборатории Касперского», приведенные в нашем документе.

В части реализации требования по обмену данными с НКЦКИ рекомендуем рассмотреть решение Kaspersky Unified Monitoring and Analysis Platform, имеющее функциональную возможность подключения к технической инфраструктуре НКЦКИ.

В случае создания собственного центра ГосСОПКА рекомендуем к использованию такие решения, как Kaspersky Unified Monitoring and Analysis Platform, Kaspersky Anti Targeted Attack, Kaspersky MDR, Kaspersky Security Center, KICS for Networks, Kaspersky Threat Intelligence (в том числе потоки данных об угрозах). При этом в каждом конкретном случае требуется согласование с ФСБ РФ конкретных средств ГосСОПКА, планируемых к использованию.

Рекомендуем воспользоваться профессиональными сервисами Kaspersky Professional Services. Эксперты «Лаборатории Касперского» помогут разработать и реализовать архитектуру защиты и настроить продукты в соответствии с рекомендованными практиками и требованиями безопасности регулятора. Для уточнения информации о доступе к функциональности профессиональных сервисов обратитесь к представителю «Лаборатории Касперского» или к компании-партнеру.

Приведенные в приказе требования помогают реализовывать такие решения, как Kaspersky Unified Monitoring and Analysis Platform, Kaspersky Anti Targeted Attack, Kaspersky MDR, Kaspersky Security Center, KICS for Networks, Kaspersky Threat Intelligence (в том числе потоки данных об угрозах). При этом в каждом конкретном случае требуется согласование с ФСБ РФ конкретных средств ГосСОПКА, планируемых к использованию.

- Документы по обеспечению безопасности критической информационной инфраструктуры

- Информационное сообщение ФСТЭК России от 17 апреля 2020 г. N 240/84/611

- ФЕДЕРАЛЬНАЯ СЛУЖБА ПО ТЕХНИЧЕСКОМУ И ЭКСПОРТНОМУ КОНТРОЛЮ

- ИНФОРМАЦИОННОЕ СООБЩЕНИЕ

- ПО ВОПРОСАМ ПРЕДСТАВЛЕНИЯ ПЕРЕЧНЕЙ ОБЪЕКТОВ КРИТИЧЕСКОЙ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ, ПОДЛЕЖАЩИХ КАТЕГОРИРОВАНИЮ, И НАПРАВЛЕНИЯ СВЕДЕНИЙ О РЕЗУЛЬТАТАХ ПРИСВОЕНИЯ ОБЪЕКТУ КРИТИЧЕСКОЙ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ ОДНОЙ ИЗ КАТЕГОРИЙ ЗНАЧИМОСТИ ЛИБО ОБ ОТСУТСТВИИ НЕОБХОДИМОСТИ ПРИСВОЕНИЯ ЕМУ ОДНОЙ ИЗ ТАКИХ КАТЕГОРИЙ

- от 17 апреля 2020 г. N 240/84/611

- Рекомендуемая форма перечня объектов критической информационной инфраструктуры Российской Федерации, подлежащих категорированию

- Категорирование объектов критической информационной инфраструктуры (КИИ). Практические примеры

- Автор статьи:

- Все ИС, ИТС и АСУ субъекта КИИ — это объекты КИИ.

- КАТЕГОРИРОВАНИЕ ОБЪЕКТОВ КИИ: РАБОЧИЙ АЛГОРИТМ

- ПЕРЕЧЕНЬ ПОКАЗАТЕЛЕЙ КРИТЕРИЕВ ЗНАЧИМОСТИ

- КАКАЯ ИНФОРМАЦИЯ ПОНАДОБИТСЯ ДЛЯ ПОДАЧИ ВО ФСТЭК?

- КАК ОПРЕДЕЛИТЬСЯ ПО СРОКАМ?

- ПРАКТИЧЕСКИЕ ПРИМЕРЫ ПО КОНКРЕТНЫМ ОТРАСЛЯМ И ОРГАНИЗАЦИЯМ

- 🔥 Видео

Видео:🔥 Вебинар «Категорирование объектов КИИ, 187-ФЗ»Скачать

Документы по обеспечению безопасности критической информационной инфраструктуры

Видео:Практика категорирования объектов КИИСкачать

Информационное сообщение ФСТЭК России от 17 апреля 2020 г. N 240/84/611

| 137 КБ | 1971 | |

| 117 КБ | 1005 |

Видео:Определение субъекта КИИ и категорирование объекта КИИСкачать

ФЕДЕРАЛЬНАЯ СЛУЖБА ПО ТЕХНИЧЕСКОМУ И ЭКСПОРТНОМУ КОНТРОЛЮ

Видео:Категорирование объектов КИИСкачать

ИНФОРМАЦИОННОЕ СООБЩЕНИЕ

Видео:КИИ. 127-ПП О правилах категорирования (Хоров Данил)Скачать

ПО ВОПРОСАМ ПРЕДСТАВЛЕНИЯ ПЕРЕЧНЕЙ ОБЪЕКТОВ КРИТИЧЕСКОЙ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ, ПОДЛЕЖАЩИХ КАТЕГОРИРОВАНИЮ, И НАПРАВЛЕНИЯ СВЕДЕНИЙ О РЕЗУЛЬТАТАХ ПРИСВОЕНИЯ ОБЪЕКТУ КРИТИЧЕСКОЙ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ ОДНОЙ ИЗ КАТЕГОРИЙ ЗНАЧИМОСТИ ЛИБО ОБ ОТСУТСТВИИ НЕОБХОДИМОСТИ ПРИСВОЕНИЯ ЕМУ ОДНОЙ ИЗ ТАКИХ КАТЕГОРИЙ

Видео:Ликбез по Compliance. Практические советы по категорированию объектов КИИСкачать

от 17 апреля 2020 г. N 240/84/611

В соответствии со статьей 7 Федерального закона от 26 июля 2017 г. N 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» и Правилами категорирования объектов критической информационной инфраструктуры Российской Федерации, утвержденными постановлением Правительства Российской Федерации от 8 февраля 2018 г. N 127, субъекты критической информационной инфраструктуры осуществляют категорирование объектов критической информационной инфраструктуры Российской Федерации, в ходе которого формируют и направляют в ФСТЭК России перечни объектов критической информационной инфраструктуры, подлежащих категорированию.

Для единообразного подхода к формированию перечней объектов критической информационной инфраструктуры, подлежащих категорированию, рекомендуется направлять в ФСТЭК России утвержденный руководителем субъекта критической информационной инфраструктуры (или уполномоченным лицом) перечень объектов критической информационной инфраструктуры, подлежащих категорированию, оформленный в соответствии с приложением 1.

В соответствии с пунктом 15 указанных Правил перечни объектов критической информационной инфраструктуры, подлежащих категорированию, направляются в ФСТЭК России в печатном и электронном виде (формат .ods и (или) .odt).

Одновременно отмечаем, что предоставление информации об отсутствии в организации объектов критической информационной инфраструктуры или о том, что организация не является субъектом критической информационной инфраструктуры Российской Федерации в ФСТЭК России в соответствии с законодательством о безопасности критической информационной инфраструктуры Российской Федерации не требуется.

В соответствии с пунктом 18 указанных Правил, а также пунктом 2 приказа ФСТЭК России от 21 марта 2019 г. N 59 «О внесении изменений в форму направления сведений о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий, утвержденную приказом Федеральной службы по техническому и экспортному контролю от 22 декабря 2017 г. N 236» сведения о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий направляются в ФСТЭК России в бумажном виде с приложением электронных копий в формате файлов электронных таблиц (формат .ods).

Дополнительно обращаем внимание субъектов критической информационной инфраструктуры на то, что пунктами 2 и 3 постановления Правительства Российской Федерации от 13 апреля 2019 г. «О внесении изменений в постановление Правительства Российской Федерации от 8 февраля 2018 г. N 127» установлен срок утверждения перечня объектов критической информационной инфраструктуры, подлежащих категорированию, — 1 сентября 2019 г., а пунктом 15 указанных Правил – максимальный срок категорирования объектов критической информационной инфраструктуры, который не должен превышать одного года со дня утверждения субъектом критической информационной инфраструктуры перечня объектов критической информационной инфраструктуры, подлежащих категорированию (внесения в него изменений).

к информационному сообщению

от 17 апреля 2020 г. N 240/84/611

Видео:Категорирование объектов КИИСкачать

Рекомендуемая форма перечня объектов критической информационной инфраструктуры Российской Федерации, подлежащих категорированию

Видео:Вебинар: Обеспечение безопасности критической информационной инфраструктурыСкачать

Категорирование объектов критической информационной инфраструктуры (КИИ). Практические примеры

Автор статьи:

Царев Евгений Олегович

Прежде чем приступить к категорированию объектов КИИ, нужно определиться с основными понятиями, которые разъясняются в Федеральном законе от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации»:

Критическая информационная инфраструктура — объекты критической информационной инфраструктуры, а также сети электросвязи, используемые для организации взаимодействия таких объектов.

Объекты критической информационной инфраструктуры — информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов критической информационной инфраструктуры.

Субъекты критической информационной инфраструктуры — государственные органы, государственные учреждения, российские юридические лица и (или) индивидуальные предприниматели, которым на праве собственности, аренды или на ином законном основании принадлежат информационные системы (ИС), информационно-телекоммуникационные сети (ИТС), автоматизированные системы управления (АСУ), функционирующие в сфере здравоохранения, науки, транспорта, связи, энергетики, банковской сфере и иных сферах финансового рынка, топливно-энергетического комплекса, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности, российские юридические лица и (или) индивидуальные предприниматели, которые обеспечивают взаимодействие указанных систем или сетей.

Значимый объект критической информационной инфраструктуры — объект критической информационной инфраструктуры, которому присвоена одна из категорий значимости и который включен в реестр значимых объектов критической информационной инфраструктуры.

Компьютерный инцидент — факт нарушения и (или) прекращения функционирования объекта критической информационной инфраструктуры, сети электросвязи, используемой для организации взаимодействия таких объектов, и (или) нарушения безопасности обрабатываемой таким объектом информации, в том числе произошедший в результате компьютерной атаки.

Исходя из этих определений, появляется ясность, что такое КИИ, что является «объектом КИИ», а что «субъектом», и в каких именно отраслях функционируют объекты и субъекты КИИ.

Все ИС, ИТС и АСУ субъекта КИИ — это объекты КИИ.

ИС – совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств.

ИТС – технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники.

АСУ – комплекс программных и программно-аппаратных средств, предназначенных для контроля за технологическим и (или) производственным оборудованием (исполнительными устройствами) и производимыми ими процессами, а также для управления такими оборудованием и процессами.

Какие же объекты КИИ подлежат категорированию? На этот вопрос есть ответ в Постановлении Правительства РФ от 08.02.2018 № 127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений» (ПП №127). В данном постановлении четко определено:

«Категорированию подлежат объекты критической информационной инфраструктуры, которые обеспечивают управленческие, технологические, производственные, финансово-экономические и (или) иные процессы в рамках выполнения функций (полномочий) или осуществления видов деятельности субъектов критической информационной инфраструктуры».

Прежде чем перейти непосредственно к детальному разбору методики категорирования объектов КИИ (согласно ПП №127) советуем Вам внимательно изучить наши предыдущие статьи по данной теме:

Видео:Категорирование объектов КИИСкачать

КАТЕГОРИРОВАНИЕ ОБЪЕКТОВ КИИ: РАБОЧИЙ АЛГОРИТМ

Если вы не специалист в области ИБ и комплаенса (compliance), то просто прочитав ПП №127, вам будет непросто самостоятельно выполнить работы в области категорирования объектов КИИ, поэтому лучше обратиться за консультацией к профессионалам, а также желательно изучить практические рекомендации по этому вопросу.

Первое, что нужно сделать – это составить для себя алгоритм категорирования объектов КИИ:

Видео:Защита КИИ. Как выполнить требования и не попасть на скамью подсудимыхСкачать

ПЕРЕЧЕНЬ ПОКАЗАТЕЛЕЙ КРИТЕРИЕВ ЗНАЧИМОСТИ

- Социальная

- Политическая

- Экономическая

- Экологическая

- Значимость для обеспечения обороны страны, безопасности государства и правопорядка.

В таблице ПП №127 детально расписаны эти показатели. Например, по «социальному критерию» идет подразделение на «причинение ущерба жизни и здоровью людей», «прекращение или нарушение функционирования объектов обеспечения жизнедеятельности населения» и т.д. Потенциальный ущерб учитывается по охваченной территории и по количеству пострадавших людей, детальную информацию по всем показателям можно найти в данной таблице. Устанавливаются 3 категории значимости. Самая высокая категория — первая, самая низкая – третья, а также объекту КИИ может быть вообще не присвоена категория (т.е. «без категории»).

Исходя из нормативных документов, организации (субъекты КИИ) будут сами составлять перечень процессов (управленческие, технологические, финансово-экономические, производственные и др. процессы) и сами оценивать их критичность. Таким образом, количество объектов КИИ, которые войдут в перечень, зависит от решения самих организаций.

Важное примечание: может получиться так, что у субъекта КИИ вообще не будет объектов КИИ, подлежащих категорированию (т.е. они будут обозначены, как «без категории»). Однако надо учитывать, что «Перечень объектов КИИ» согласовывается с отраслевым регулятором (например, с Министерством энергетики, Банком России и пр.) и перечень объектов КИИ отправляется во ФСТЭК.

По вопросам оформления перечня объектов КИИ советуем ознакомиться с «Информационным сообщением» ФСТЭК от 24 августа 2018 г. N 240/25/3752

Какие именно исходные данные понадобятся для категорирования объектов КИИ, можно посмотреть здесь: Этап 5. Сбор исходных данных для категорирования объектов КИИ.

Видео:Вебинар «КИИ – от категорирования до защиты»Скачать

КАКАЯ ИНФОРМАЦИЯ ПОНАДОБИТСЯ ДЛЯ ПОДАЧИ ВО ФСТЭК?

- Сведения о субъекте КИИ;

- Сведения об объекте КИИ;

- Сведения о взаимодействии объекта КИИ и сетей электросвязи;

- Сведения о лице, эксплуатирующем объект КИИ;

- Сведения о ИС, ИТС, АСУ;

- Анализ угроз и категории нарушителей;

- Оценка возможных последствий инцидента;

- Акт категорирования объектов КИИ.

Видео:«Категорирование объектов КИИ: типовые недостатки, порядок пересмотра категории значимости» 06.10.22Скачать

КАК ОПРЕДЕЛИТЬСЯ ПО СРОКАМ?

- Максимальный срок категорирования не должен превышать одного года со дня утверждения субъектом КИИ перечня объектов.

- Перечень объектов КИИ надо подать во ФСТЭК в течение 5 дней после утверждения.

- Акт категорирования объектов КИИ подается в течение 10 дней со дня утверждения Акта.

- Пересмотр категории объекта КИИ проводится не реже 1 раз в 5 лет.

Видео:Категорирование объектов КИИСкачать

ПРАКТИЧЕСКИЕ ПРИМЕРЫ ПО КОНКРЕТНЫМ ОТРАСЛЯМ И ОРГАНИЗАЦИЯМ

Изучив НПА и алгоритм категорирования объектов КИИ (см. выше) можно непосредственно приступить к практике. Здесь хотелось бы дать ряд советов и показать практические кейсы для организаций финансовой и банковской сферы.

- Системно значимые кредитные организации (см. перечень ЦБ РФ, это 11 организаций);

- Финансовые организации с участием государства;

- Системно значимые инфраструктурные организации финансового рынка (например, депозитарии);

- Операторы услуг платежной инфраструктуры системно и (или) социально значимых ПС.

Это говорит о том, что не каждый банк или финансовая структура вообще подпадает под законодательство о КИИ. Надо помнить, что категорируем мы не субъект, а объект КИИ, для каждого объекта КИИ будет присвоена своя категория, оценку последствий инцидента надо делать для каждого объекта.

Формирование комиссии:

На начальном этапе нужно сформировать комиссию. Подробнее об этом можно прочитать по ссылке: Этап 1. Создание комиссии по категорированию объектов КИИ (там же и образец «Приказа о создании комиссии по категорированию КИИ»).

Определение процессов:

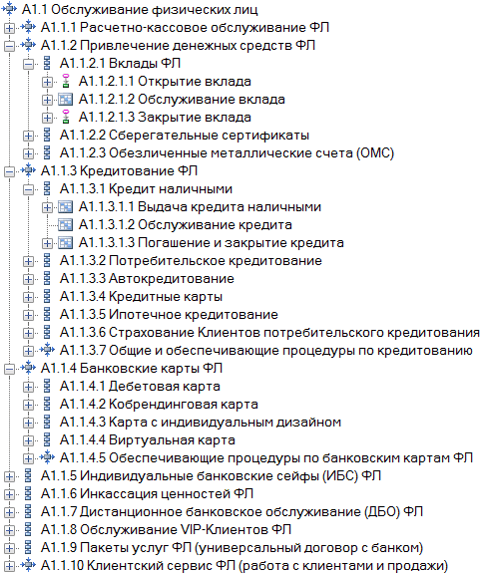

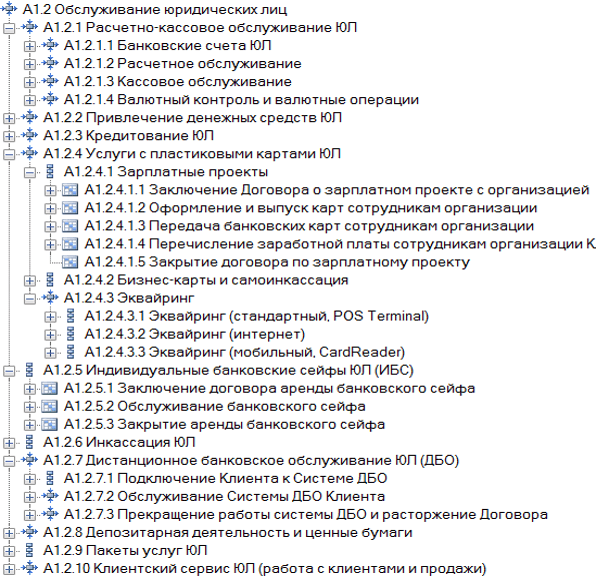

Затем необходимо определиться с процессами, которые есть в организации, составить их полный перечень. На этом этапе нам не обойтись без помощи специалистов и руководителей различных подразделений. Рассмотрим, как действовать, на примере банка. Как правило, основные виды деятельности организации уже задокументированы, специалисту ИБ надо внимательно изучить учредительные и др. документы (лицензии, сертификаты), для банков опираемся на Федеральный закон от 02.12.1990 N 395-1 «О банках и банковской деятельности» и нормативные документы Центрального Банка РФ.

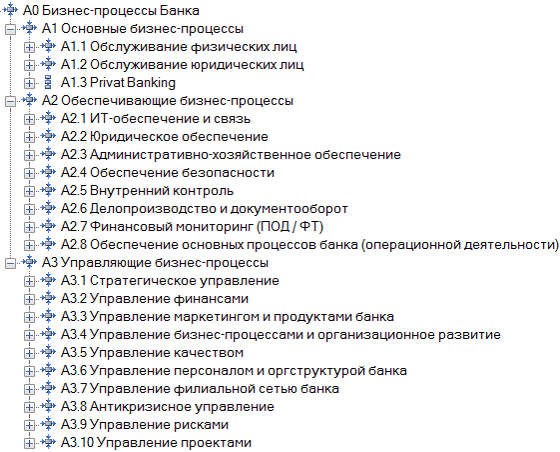

Виды деятельности банка по Код ОКВЭД 64: «Деятельность по предоставлению финансовых услуг, кроме услуг по страхованию и пенсионному обеспечению». Затем, исходя из видов деятельности, необходимо прописать бизнес-процессы в финансовой организации. Есть различные классификации бизнес-процессов в банковской сфере (в конкретном банке они, как правило, уже задокументированы).

Рассмотрим типовой пример (источник):

Основные бизнес-процессы банка:

- Создание продукта (услуги), представляющего ценность для внешнего клиента.

- Получение добавленной стоимости.

- Получение прибыли, как цель коммерческой деятельности.

Обеспечивающие бизнес-процессы банка:

- Процессы, клиентами которых являются основные процессы.

- Процессы, которые создают и поддерживают инфраструктуру банка.

Управляющие бизнес-процессы банка:

- Процессы, основной целью которых является управление деятельностью банка.

- Процессы, которые обеспечивают развитие банка и регулируют его текущую деятельность.

Рис.1. Бизнес-процессы банка (типовой пример)

Переходим от процессов к критическим процессам:

Для начала ответим на важный вопрос: нарушение (или остановка) каких процессов в банке приведет негативным экономическим последствиям, согласно ПП №127? Т.е. другими словами, в ходе категорирования мы попытаемся решить, попадают ли возможные последствия от компьютерных инцидентов на объекте КИИ (ИС, ИТС, АСУ) в категории значимости (ПП 127).

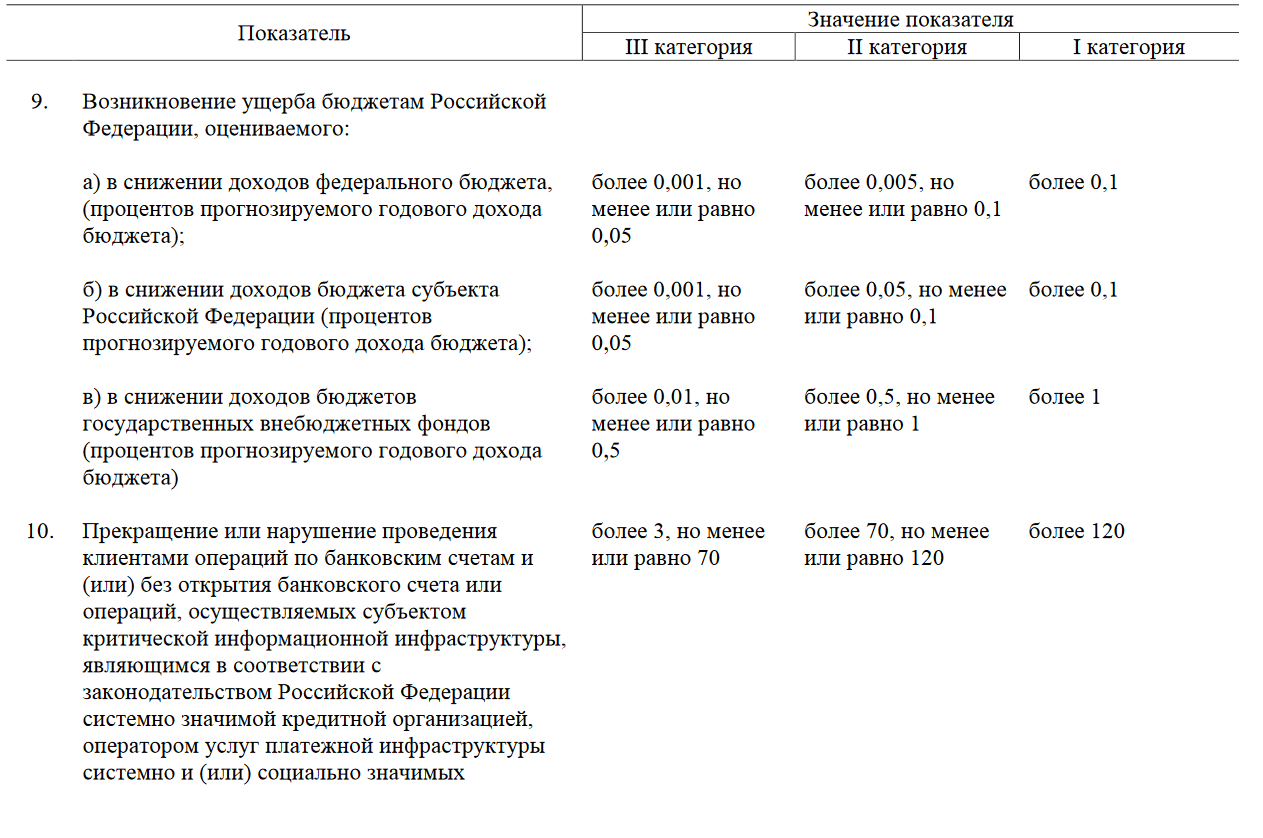

Как выделить из всех процессов именно критические и связать с ними объекты КИИ видно на рис 2. Например, Процесс 2 не критический.

Рис 2. Выявление критических процессов

Далее переходим от процессов к объектам КИИ:

Выделяем объекты КИИ, которые обрабатывают информацию, необходимую для обеспечения выполнения критических процессов, т.е. осуществляют управление, контроль, мониторинг критических процессов.

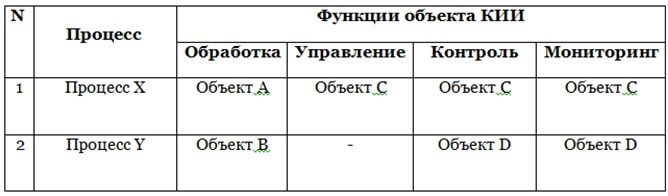

Для соответствия процессов и объектов можно составить такую простую таблицу:

Таблица 1. Объекты КИИ и процессы

Например, в качестве объектов КИИ в банке есть:

- Система дистанционного банковского обслуживания (СДБО);

- Процессинговая система;

- Антифрод система;

- Автоматизированная банковская система (АБС) и др.

На этом этапе уже можно занести объекты КИИ в «Перечень объектов КИИ».

Принимаем решение о значимости объекта КИИ: перечень объектов у нас есть, также построена взаимосвязь объектов с процессами (Таблица 1).

Далее оцениваем:

- действия нарушителей;

- уязвимости и потенциальные угрозы;

- масштаб возможных последствий (оценим по таблице из ПП 127).

Для этой работы нам потребуется: «Модель угроз», «Модель нарушителя», а также статистика по компьютерным инцидентам. Как правило, в банках есть свои службы ИБ, у которых имеются политики безопасности и др. документы по ИБ, поэтому, думаем, что проблем с такими данными не должно быть. В помощь службам ИБ: методические документы ФСТЭК России и «Основные положения базовой модели угроз и нарушителей безопасности информации» прил. А ГОСТ Р 57580.1-2017.

Как оценивать?

- Нужно рассмотреть потенциальные действия нарушителей в отношении объектов КИИ, также иные источники угроз ИБ (в противном случае, кратко обосновать невозможность реализовать угрозы ИБ нарушителем).

- Провести анализ угроз ИБ и уязвимостей, которые могут привести к возникновению компьютерных инцидентов на объектах КИИ (или обосновать их неактуальность).

- Оценить в соответствии с перечнем показателей критериев значимости масштаб возможных последствий, в случае возникновения компьютерных инцидентов на объектах КИИ, (или кратко обосновать невозможность наступления компьютерных инцидентов).

Для более точной оценки при категорировании объектов КИИ, мы составили небольшой опросник. На вопросы желательно отвечать точно: «да» или «нет».

- Уровень процесса выше нижней границы значения для III категории? (см. рис. 2 для наглядности).

- Масштаб объекта КИИ выше нижней границы значения для III категории?

- Есть ли источники угроз ИБ?

- Существуют ли актуальные угрозы ИБ?

- Возможны ли инциденты ИБ на объекте, например, вследствие целенаправленных компьютерных атак?

- Возможно ли причинение ущерба вследствие инцидентов ИБ?

- Какие возможные последствия от инцидента? Превышает ли их величина нижнюю границу значения показателя для 3 категории?

Таким образом, процесс принятия решения о категорировании объектов КИИ проходит на основании «моделирования угроз». Для финансовых расчетов возможных потерь и убытков согласно табл. ПП 127 п. 8,9,10. желательно привлечь специалистов из экономических подразделений банка.

После проведения категорирования объектов КИИ составляется «Акт категорирования объектов КИИ», который отправляется во ФСТЭК в установленные законом сроки.

🔥 Видео

Обзор практики категорирования объектов КИИ в ЮФО и СКФОСкачать

Вебинар «Категорирование объектов КИИ. Что нового?»Скачать

Почему надо ответственно подойти к процедуре категорирования объектов КИИСкачать

Актуальные вопросы защиты объектов КИИСкачать

Переход от категорирования объектов КИИ к созданию систем безопасности значимых объектов КИИСкачать

SECURITY VISION КИИ_ФУНКЦИИСкачать

Категорирование объектов критической информационной инфраструктуры (КИИ)Скачать