- 2.1. Защищаемая информация и информационные ресурсы

- 2.2. Государственные информационные ресурсы, негосударственные информационные ресурсы, находящиеся в ведении органов государственной власти и организаций

- Информационные ресурсы подлежащие защите

- Содержание

- Перечень сокращений

- Назначение и правовая основа политики информационной безопасности

- Основные сведения об информационной системе

- Категории информационных ресурсов и роли пользователей

- Категории информационных ресурсов, подлежащих защите

- Разрешительная ролевая система доступа к информации

- Угрозы информационной безопасности

- Источники и угрозы информационной безопасности на объектах информатизации

- Классификация, способы реализации и природа возникновения угроз информационной безопасности на объектах информатизации

- Модель возможного нарушителя на объектах информатизации

- Категории возможных нарушителей

- Особенности возможных нарушителей

- Цели и задачи обеспечения информационной безопасности

- Политика информационной безопасности

- Цели политики информационной безопасности

- Принципы, реализуемые при построении подсистемы информационной безопасности

- Приоритеты обеспечения информационной безопасности

- Основные направления обеспечения информационной безопасности

- Контроль доступа на объекты и в помещения

- Защита информации от несанкционированного доступа

- Удостоверяющий центр

- Средства защиты от разрушающих программных компонент и контроля целостности

- Средства поддержания доступности информации

- Структура управления подсистемой информационной безопасности

- Организационные методы обеспечения информационной безопасности

- Формирование политики информационной безопасности на объектах информатизации

- Система разработки нормативных документов по защите информации

- Источники и нормативные документы

- Нормативные документы

- Источники

- Перечень сведений, отнесенных к коммерческой тайне

- Информационные ресурсы подлежащие защите

- 1. Общие положения

- 2. Общие требования по обеспечению информационной безопасности

- 3. Объекты, подлежащие защите

- 3.1. Особенности Автоматизированной системы

- 3.2. Типы информационных активов организации, подлежащих защите

- 3.3. Категории пользователей Автоматизированной системы

- 3.4. Уязвимость основных компонентов Автоматизированной системы

- 4. Основные принципы обеспечения информационной безопасности

- 4.1. Общие принципы безопасного функционирования

- 4.2. Специальные принципы обеспечения информационной безопасности

- 5. Цели и задачи обеспечения информации безопасности

- 5.1. Субъекты информационных отношений в Автоматизированной системе

- 5.2. Цель обеспечения безопасности информации

- 5.3. Задачи обеспечения безопасности информации

- 5.4. Пути решения задач обеспечения безопасности информации

- 6.Угрозы безопасности информации

- 6.1. Угрозы безопасности информации и их источники

- 6.2. Непреднамеренные действия, приводящие к нарушению информационной безопасности, и меры по их предотвращению

- Таблица 1

- 6.3. Умышленные действия по нарушению информационной безопасности и меры по их предотвращению

- Таблица 2

- 6.4. Утечка информации по техническим каналам

- 6.5. Неформальная модель вероятного нарушителя

- 7. Техническая политика в области обеспечения безопасности информации

- 7.1. Основные положения технической политики

- 7.2. Формирование режима безопасности информации

- 8. Меры, методы и средства обеспечения безопасности информации

- 8.1. Организационные меры

- 8.1.1. Формирование политики безопасности

- 8.1.2. Регламентация доступа к техническим средствам

- 8.1.3. Регламентация допуска работников к использованию информационных ресурсов

- 8.1.4. Регламентация процессов ведения баз данных и осуществления модификации информационных ресурсов

- 8.1.5. Регламентация процессов обслуживания и осуществления модификации аппаратных и программных ресурсов

- 8.1.6. Подготовка и обучение пользователей

- 8.1.7. Ответственность за нарушение требований информационной безопасности

- 8.2. Технические средства защиты

- 8.2.1. Средства идентификации и аутентификации пользователей

- 8.2.2. Средства разграничения доступа к ресурсам Автоматизированной системы

- 8.2.3. Средства обеспечения и контроля целостности программных и информационных ресурсов

- 8.2.4. Средства контроля событий безопасности

- 8.2.5. Криптографические средства защиты информации

- 8.3. Управление системой обеспечения безопасности информации

- 8.4. Контроль эффективности системы защиты

- 8.5. Особенности обеспечения информационной безопасности персональных данных

- 🎦 Видео

2.1. Защищаемая информация и информационные ресурсы

В соответствии с Федеральным законом №149 «Об информации, информатизации и защите информации» от 27.07.2006 информация делится на две категории:

- Общедоступная информация — общеизвестные сведения, доступ к которым не ограничен;

- Информация ограниченного доступа — информация, доступ к которой ограничен в соответствии с федеральными законами в целях защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства.

Установлены категории информации, доступ к которым нельзя ограничить в соответствии с федеральным законодательством (ст.8 ФЗ №149):

- нормативным правовым актам, затрагивающим права, свободы и обязанности человека и гражданина, а также устанавливающим правовое положение организаций и полномочия государственных органов, органов местного самоуправления;

- информации о состоянии окружающей среды;

- информации о деятельности государственных органов и органов местного самоуправления, а также об использовании бюджетных средств (за исключением сведений, составляющих государственную или служебную тайну);

- информации, накапливаемой в открытых фондах библиотек, музеев и архивов, а также в государственных, муниципальных и иных информационных системах, созданных или предназначенных для обеспечения граждан (физических лиц) и организаций такой информацией;

- иной информации, недопустимость ограничения доступа к которой установлена федеральными законами.

Информация ограниченного доступа в свою очередь подразделяется на два типа — государственная тайна и конфиденциальная информация .

Государственная тайна — защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации [9].

В статье 5 Федерального закона «О государственной тайне» определен перечень сведений, составляющих государственную тайну. Они разбиты на следующие категории:

- сведения в военной области:

- сведения в области экономики, науки и техники:

- сведения в области внешней политики и экономики:

- сведения в области разведывательной, контрразведывательной, оперативно-розыскной деятельности, а также в области противодействия терроризму и в области обеспечения безопасности лиц, в отношении которых принято решение о применении мер государственной защиты.

Предметом данного курса является защита информации ограниченного доступа, не относящаяся к государственной тайне. В рамках курса такая информация называется конфиденциальной.

Перечень сведений, относящихся к конфиденциальной информации, определен в Указе Президента РФ от 6 марта 1997 г. N 188 «Об утверждении перечня сведений конфиденциального характера»:

- Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях.

- Сведения, составляющие тайну следствия и судопроизводства, а также сведения о защищаемых лицах и мерах государственной защиты, осуществляемой в соответствии с Федеральным законом от 20 августа 2004 г. N 119-ФЗ «О государственной защите потерпевших, свидетелей и иных участников уголовного судопроизводства» и другими нормативными правовыми актами Российской Федерации.

- Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (служебная тайна).

- Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений и так далее).

- Сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (коммерческая тайна).

- Сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации информации о них [10].

Как видно из текста Указ Президента РФ определяет некоторые виды тайн. На самом деле их гораздо больше. Рассмотрим более подробно основные виды тайн в законодательстве РФ:

Коммерческая тайна — режим конфиденциальности информации, позволяющий ее обладателю при существующих или возможных обстоятельствах увеличить доходы, избежать неоправданных расходов, сохранить положение на рынке товаров, работ , услуг или получить иную коммерческую выгоду. Информация, составляющая коммерческую тайну, — сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам, к которым у третьих лиц нет свободного доступа на законном основании и в отношении которых обладателем таких сведений введен режим коммерческой тайны [11].

В определении коммерческой тайны виден упор на то, что это информация , позволяющая получить выгоду ее обладателю. На практике в крупных организациях на уровне руководства и службы безопасности определяется перечень информации, относящейся к коммерческой тайне и положение по работе с коммерческой тайной. Чтобы ввести режим » коммерческая тайна » обладатель информации должен сделать следующее:

- определить перечень информации, относящейся к коммерческой тайне;

- реализовать ограничение доступа к коммерческой тайне;

- вести учет лиц, допущенных до работы с коммерческой тайной;

- уведомить под расписку сотрудников о вводе данной категории информации и о наказании за ее разглашение;

- регулировать отношения по использованию информации, составляющей коммерческую тайну. Это достигается путем внесения соответствующих пунктов о неразглашении в трудовые договора и гражданско-правовые договора с контрагентами. Также на практике в настоящее время широко применяется так называемое соглашение о неразглашении (англ. non-disclosure agreement, NDA), в котором прописывается перечень сведений, которые сторона или стороны обязуются не разглашать, и обязанности по компенсации убытков в случае разглашения.

- использовать гриф «коммерческая тайна» на носителях с информацией.

Нарушение режима коммерческой тайны влечет за собой дисциплинарную, гражданско-правовую, административную или уголовную ответственность в соответствии с законодательством Российской Федерации. Следует отметить, что несоблюдение даже одного из вышеперечисленных пунктов работодателем может стать причиной ненаказуемости сотрудника, разгласившего коммерческую тайну. В соответствии с п.4 ст.14 Федерального Закона [11] лицо, которое не имело достаточных оснований считать информацию коммерческой тайной, не может быть привлечено в ответственности за ее использование.

Банковская тайна — сведения об операциях, счетах и вкладах клиентов и корреспондентов кредитной организации, а также об иных сведениях, устанавливаемых кредитной организацией, если это не противоречит федеральному закону [12].

Служебная тайна — служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами [13].

Тайна кредитной истории — информация , которая характеризует исполнение заемщиком принятых на себя обязательств по договорам займа (кредита) и хранится в бюро кредитных историй[14].

Профессиональная тайна — сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна и т.п.).

Известный эксперт в области защиты информации Алексей Лукацкий нашел 65 видов различных тайн в законодательстве РФ. Ознакомиться с полным перечнем можно по ссылке на его статью: http://www.securitylab.ru/blog/personal/Business_without_danger/13824.php

Отдельно следует отметить такой вид конфиденциальной информации как персональные данные.

Персональные данные — любая информация , относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных)[16].

Классификация информации по категориям доступа представлена на рисунке 2.1.

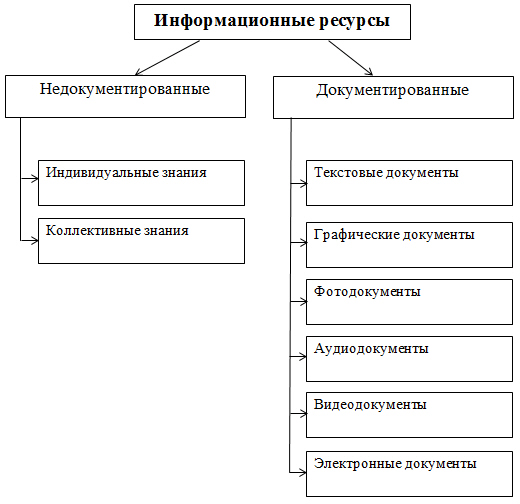

Информационные ресурсы — отдельные документы и отдельные массивы документов, документы и массивы документов, содержащиеся в информационных системах (библиотеках, архивах, фондах, банках данных, информационных системах других видов) [17].

Следует отметить, что определение из ГОСТ 1999 года, приведенное выше, не затрагивает такой немаловажный аспект как индивидуальные знания отдельных людей или коллективные знания, то есть недокументированную информацию. Приведем альтернативное определение информационного ресурса.

Информационный ресурс — это индивидуальные и коллективные экспертные знания, отдельные документы, отдельные массивы документов, а также документы и их массивы, составляющие базы и банки данных, базы знаний, библиотеки, архивы, фонды, информационные системы и другие системы в определенной предметной тематической области, которые удовлетворяют функциональным потребностям и запросам потребителей информации.

Информационные ресурсы можно классифицировать по разным признакам: по целевому назначению, по виду носителя, по способу представления, по содержанию, по географическому признаку и т.д.

Наиболее часто рассматривается классификация информационных ресурсов по форме представления или фиксации информации — рис. 2.2.

2.2. Государственные информационные ресурсы, негосударственные информационные ресурсы, находящиеся в ведении органов государственной власти и организаций

Информационные ресурсы могут быть государственными и негосударственными и как элемент состава имущества находятся в собственности граждан, органов государственной власти, органов местного самоуправления, организаций и общественных объединений. Отношения по поводу права собственности на информационные ресурсы регулируются гражданским законодательством Российской Федерации.

Физические и юридические лица являются собственниками тех информационных ресурсов, которые созданы за счет их средств, приобретены ими на законных основаниях, получены в порядке дарения или наследования.

Российская Федерация и ее субъекты являются собственниками информационных ресурсов, создаваемых, приобретаемых, накапливаемых за счет средств федерального бюджета, бюджетов субъектов Российской Федерации, а также полученных путем иных установленных законом способов. Российская Федерация имеет право выкупа информации, относящейся к государственной тайне. Собственник информационных ресурсов, которые можно отнести к государственной тайне, может распоряжаться этой собственностью только с разрешения соответствующих органов государственной власти.

Субъекты, представляющие в обязательном порядке документированную информацию (информационные ресурсы) в органы государственной власти и организации, не утрачивают своих прав на эти документы и на использование информации, содержащейся в них. Такие информационные ресурсы находятся в совместном владении государства и субъектов, предоставивших информацию.

Видео:Защита информации. Основы информационной безопасности.Скачать

Информационные ресурсы подлежащие защите

Документ описывает применимую в широких рамках политику ИТ-безопасности.

Содержание

Перечень сокращений

| АРМ | автоматизированное рабочее место |

| АС | автоматизированная система |

| БД | база данных |

| ВрП | вредоносная программа |

| ВТСС | вспомогательные технические средства и системы |

| ГИС | геоинформационная система |

| ЗИ | защищаемая информация |

| ИБ | информационная безопасность |

| ИР | информационный ресурс |

| ИТ | информационная технология |

| КВ | компьютерный вирус |

| КЗ | контролируемая зона |

| КСЗИ | комплексная система защиты информации |

| ЛВС | локальная вычислительная сеть |

| МНИ | машинные носители информации |

| МЭ | межсетевой экран |

| НД | нормативный документ |

| НСД | несанкционированный доступ |

| ОИ | объект информатизации |

| ОС | операционная система |

| ОСПД | объединенная сеть передачи данных |

| ОТСС | основные технические средства и системы |

| ПИБ | подсистема обеспечения информационной безопасности |

| ПК | программный комплекс |

| ПО | программное обеспечение |

| ПЭВМ | персональная электронно-вычислительная машина |

| РД | руководящий документ |

| РСД | разрешительная система доступа |

| РПС | разрушающее программное средство |

| РФ | Российская Федерация |

| СУБД | система управления базы данных |

| СВТ | средства вычислительной техники |

| СЗИ | система защиты информации |

| СКЗИ | средства криптографической защиты информации |

| СУБД | система управления базами данных |

| ФСБ | федеральная служба безопасности |

| ФЗ | федеральный закон |

| ЭлД | электронный документ |

| ЭЦП | электронная цифровая подпись |

Назначение и правовая основа политики информационной безопасности

Настоящая политика информационной безопасности (ИБ) разработана на основе требований действующих в Российской Федерации законодательных и нормативных документов, приведенных в разделе «Нормативные документы», регламентирующих вопросы защиты информации Организации, с учетом современного состояния, целей, задач и правовых основ создания, эксплуатации и функционирования информационной системы.

Положения и требования Политики распространяются на все предприятия и учреждения Организации, основных разработчиков и исполнителей, которые участвуют в разработке, создании, развертывании, вводе в эксплуатацию информационной системы, в части их касающейся.

Положения и требования Политики могут быть распространены (по согласованию) также на другие предприятия, учреждения и организации, осуществляющих информационное взаимодействие в качестве поставщиков и потребителей (пользователей) информации.

Под информационной безопасностью информационной системы понимается состояние защищенности информационной среды (информации, информационных ресурсов, фондов и информационных систем, баз данных), при которой её формирование, использование, развитие и информационный обмен обеспечивается защитой информации (данных) от утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), копирования, блокирования.

Политика ИБ является методологической основой для:

- разработки подсистемы информационной безопасности (далее именуется — ПИБ) при доступе к информации, реализуемой на объектах информатизации с ограниченным доступом, в виде комплексной системы защиты информации от несанкционированного доступа — КСЗИ НСД;

- разработки защищенного электронного документооборота, с использованием средств криптографической защиты информации, развертывания системы удостоверяющих центров, применения электронной цифровой подписи и частных виртуальных сетей обмена защищаемой информации;

- разработки конкретных нормативных документов и мероприятий, регламентирующих деятельность в области обеспечения информационной безопасности;

- реализации прав граждан, организаций и государства на получение, распространение и использование информации.

Политика обеспечения информационной безопасности основывается на следующих основных принципах:

- соблюдение Конституции Российской Федерации, законов Российской Федерации, общепризнанных принципов и норм международного права при осуществлении деятельности по обеспечению информационной безопасности;

- достижение целей, описанных в уставном положении Организации;

- открытость процессов, и информирование лиц, принимающих решения;

- приоритетное развитие отечественных и свободных современных информационных и телекоммуникационных технологий, в том числе в защищенном исполнении;

- правовое равенство всех участников процесса информационного взаимодействия вне зависимости от их политического, социального и экономического статуса, основывающееся на конституционном праве граждан на свободный поиск, получение, передачу, производство и распространение информации любым законным способом;

- определение и поддержание требуемого баланса между потребностью граждан, общества и государства в свободном обмене информацией и необходимыми ограничениями на распространение информации;

- оценка состояния информационной безопасности, выявление источников внутренних и внешних угроз информационной безопасности, определение приоритетных направлений предотвращения, парирования и нейтрализации этих угроз;

- применение сертифицированных средств защиты информации и лицензирование деятельности в области защиты информации;

- совершенствование и развитие системы подготовки кадров в области информационной безопасности.

Основные сведения об информационной системе

Информационные системы Организации предназначены для обеспечения эффективного достижения целей Организации посредством эффективного использования ресурсов, современного управления и технологий.

Информационные системы Организации включают в себя средства информатизации — программно-технические комплексы и телекоммуникационные средства, обеспечивающие доступ к данным, а также организационно-правовое, методическое и технологическое обеспечение её создания и функционирования.

Информационная система развивается, как территориально-распределенная гетерогенная система, объединяющая объекты информатизации предприятий и учреждений Организации, предприятий, организаций и учреждений основных разработчиков, исполнителей и заказчиков в единую корпоративную вычислительную (информационно-телекоммуникационную) сеть.

В общем виде информационная система представляет собой совокупность объектов информатизации состоящих из локальных вычислительных сетей (программно-технических комплексов), автоматизированных рабочих мест, объединенных средствами телекоммуникации.

Каждая ЛВС объединяет ряд взаимосвязанных и взаимодействующих автоматизированных подсистем (технологических участков), обеспечивающих решение отдельных задач пользователей.

Ряд объектов информатизации осуществляет взаимодействие с внешними (государственными и коммерческими) организациями по коммутируемым и выделенным каналам с использованием средств передачи информации.

Программно-технические комплексы на объектах информатизации включают технические средства обработки данных (ПЭВМ, сервера БД, почтовые сервера, сервера обеспечения совместной работы, контроля, планирования), средства обмена данными в ЛВС, с возможностью выхода в телекоммуникационные системы и сети (кабельная система, мосты, шлюзы, маршрутизаторы, модемы), а также средства хранения (резервирования, дублирования и архивирования).

В технологическом плане объекты информатизации включают:

- технологическое оборудование (программно-технические комплексы, сетевое и кабельное оборудование);

- программные средства (операционные системы, системы управления базами данных, общесистемное и прикладное программное обеспечение, ГИС-технологии);

- информационные ресурсы, содержащие открытые сведения, сведения конфиденциального характера и сведения, составляющие государственную тайну, представленные в виде документов в электронной форме (электронный документ), на бумажной и иной основе или записей на носителях на магнитной, оптической и другой физической основе, информационных массивов и баз данных;

- средства связи и передачи данных (средства телекоммуникации);

- каналы связи;

- служебные режимные и выделенные помещения (где это необходимо), в которых обрабатывается документированная информация с ограниченным доступом;

- технические средства и системы, не обрабатывающие информацию (вспомогательные технические средства и системы — ВТСС), размещенные в помещениях, где обрабатывается (циркулирует) документированная информация, содержащая сведения с ограниченным доступом;

- средства защиты информации от несанкционированного доступа, средства противодействия техническим разведкам (где это необходимо), средства криптографической защиты информации, включая систему удостоверяющих центров для применения электронной цифровой подписи и VPN —сети, объединенные в подсистему информационной безопасности.

В процессе функционирования информационная система должна обеспечить:

- сбор и обработку информации на всех уровнях;

- ведение баз данных информации и информационное обслуживание Организации и его деловых партнёров;

- организацию обмена сведениями на уровне межкорпоративного взаимодействия, а также обслуживания организаций и отдельных граждан;

- информационную безопасность на объектах информатизации, где ведется обработка документированной информации с ограниченным доступом, в виде КСЗИ НСД.

Основными объектами защиты в информационной системе являются:

- информационные ресурсы с ограниченным доступом, содержащие сведения, составляющие государственную тайну, и сведения конфиденциального характера (служебная и коммерческая информация, персональные данные) и иные информационные ресурсы (в том числе открытая информация), представленные в виде документов, баз данных;

- система формирования, распространения и использования информации, информационные технологии, процедуры сбора, обработки, хранения и передачи информации, пользователи системы и её обслуживающий персонал;

- информационная инфраструктура, включающая центры обработки и анализа информации (данных), технические и программные средства её обработки, передачи и отображения, в том числе каналы информационного обмена и телекоммуникации, КСЗИ НСД, документация на них и другая, относящаяся к ним информация, здания и помещения, в которых проводится обработка документированной информации с ограниченным доступом или переговоры конфиденциального характера;

- технологические процессы обработки, передачи и хранения информации по ведению документов, управленческой, отчётной и статистической информации.

Категории информационных ресурсов и роли пользователей

В данном разделе описаны основные информационные артефакты политики информационной безопасности.

Категории информационных ресурсов, подлежащих защите

Перечень и необходимый уровень защиты обрабатываемых информационных ресурсов содержащих сведения, составляющие конфиденциальную информацию (служебную информацию, персональные данные и коммерческие сведения), определяется следующим образом:

- перечень сведений, отнесенных к служебной информации, определяется пометкой «Для служебного пользования»;

- перечень сведений, отнесенных к персональным данным, определяется в соответствии с 152-ФЗ «О персональных данных»;

- перечень сведений, отнесенных к коммерческой тайне, определяется в соответствии с «Перечнями сведений, отнесенных к коммерческой тайне», составляемых руководителями подразделений Организации;

- необходимый уровень защиты определяется, в соответствии с требованиями основных документов.

Открытые информационные ресурсы — информация, которая не отнесена к категории ограниченного доступа. Открытые информационные ресурсы с точки зрения ограничения доступа разделяются на следующие категории:

- регламентируемые ресурсы — информационные ресурсы, доступ к которым требует выполнения определенных процедур (например, получение разрешения — визирования, или платный доступ), или доступ к которым свободен, а право копирования ограничено на основании авторского права;

- свободные ресурсы — информационные ресурсы, доступ к которым свободен для всех пользователей (в том числе и внешних) и которые разрешено свободно копировать, модифицировать и распространять.

| Категория (тип) сведений (информации) | Документы, определяющие состав и объем сведений (информации) | Требования по защите |

|---|---|---|

| Служебная тайна | Состав и объем определяется (до принятия Федерального закона «О служебной тайне») «Перечнями сведений, отнесенных к служебной информации ограниченного распространения». | Защита обязательна |

| Персональные данные | Состав и объем определяется Федеральным законом «О персональных данных» и «Перечнями сведений, отнесенных к персональным данным (информация о гражданах)». Примечание: Персональные данные — сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность | Защита обязательна |

| Коммерческая тайна | Состав и объем определяется (до принятия Федерального закона «О коммерческой тайне») в соответствии с «Перечнями сведений, отнесенных к коммерческой тайне», разрабатываемыми руководством подразделений | Защита рекомендуется |

| Открытые регламентные ресурсы | Состав и объем определяется руководством министерства, службы и агентства, предприятия, организации или учреждения | Уровень защиты определяется руководством. |

Разрешительная ролевая система доступа к информации

Пользователями информационных ресурсов (в части их касающейся) являются:

- заказчики, подрядчики и другие партнёры организации;

- органы государственной власти и местного самоуправления;

- налоговые органы в пределах территории, находящейся под их юрисдикцией;

- суды и правоохранительные органы, имеющие в производстве дела, связанные с деятельностью Организации;

- работники Организации;

- иные лица, устанавливаемые законодательством Российской Федерации.

На объектах информатизации имеются следующие основные категории пользователей (в части их касающейся), которые должны иметь различные полномочия по доступу к информационным, программным и другим ресурсам:

- лица, заинтересованные в получении сведений;

- пользователи прикладного программного обеспечения и СУБД баз данных (конечные пользователи предприятий, организаций и учреждений);

- ответственные лица за ведение баз данных (ввод, корректировка, удаление, архивирование, резервирование, дублирование данных БД);

- администраторы серверов (файловых серверов, серверов приложений, серверов БД) и ЛВС;

- системные программисты (ответственные за сопровождение общего программного обеспечения) на серверах и АРМ пользователей;

- разработчики прикладного программного обеспечения;

- специалисты по обслуживанию технических средств вычислительной техники;

- администраторы и специалисты по защите информации (информационной безопасности);

- должностные лица, осуществляющие технологические процедуры.

На всех объектах информатизации в соответствии с действующими нормативными документами должна быть разработана разрешительная система доступа.

Угрозы информационной безопасности

В данном разделе рассматриваются и классифицируются угрозы информационной безопасности.

Источники и угрозы информационной безопасности на объектах информатизации

Основными источниками защищаемой информации на объектах информатизации (ОИ) являются субъекты информационных отношений:

- пользователи (операторы), программисты, администраторы АС (ЛВС), руководители разработки и эксплуатации АС, технический (обслуживающий) персонал;

- документы на твердой основе, различного характера и назначения включая электронные документы на машиночитаемых носителях информации, с защищаемой информацией;

- штатные технические средства АС обработки защищаемой информации: АРМ, ЛВС, средства обеспечения производственной деятельности людей, информационные и телекоммуникационные линии связи.

Под угрозами информационной безопасности понимается потенциальная возможность нарушения её следующих основных, качественных характеристик (свойств):

- конфиденциальности (разглашение, утечка) сведений, составляющих государственную, служебную или коммерческую тайну, а также персональных данных;

- работоспособности (дезорганизация работы) программно-технических комплексов, блокирование информации, нарушение технологических процессов обработки информации, срыв своевременного решения выполняемых задач;

- целостности и достоверности информационных, программных и других ресурсов, а также фальсификация (подделка) документов.

Источники угроз информационной безопасности, разделяются на внешние и внутренние:

К внешним источникам угроз относятся:

- деятельность иностранных разведывательных и специальных служб, направленная на добывание защищаемых информационных ресурсов с ограниченным доступом, о подготавливаемых решениях и инициативах, в том числе по экономическим вопросам, а также на подрыв авторитета Организации;

- действия преступных групп, формирований и связанных с ними коррумпированных лиц по добыванию защищаемой информации в целях реализации своих преступных замыслов;

- использование средств опасного воздействия на информационные ресурсы, получение несанкционированного доступа к ним;

- недружественная политика иностранных государств в области распространения информации и новых информационных технологий;

- преступная деятельность отдельных лиц, бандитских групп и формирований или злоумышленников, конкурирующих и недобросовестных организаций, в том числе с использованием телекоммуникационных систем (прежде всего Интернет);

- промышленный шпионаж со стороны иностранных представителей при проведении совместных международных проектов и работ;

- диверсионные действия по отношению к объектам информатизации (поджоги, технические аварии, взрывы и т.д.);

- деятельность министерств и ведомств и субъектов Российской Федерации, препятствующая или умышленно создающая трудности работе системы, совершаемая в противовес принятых законодательных актов;

- стихийные бедствия, аварии, и техногенные катастрофы.

К внутренним источникам угроз относятся:

- неправомерные действия должностных лиц в области формирования, распространения и использования защищаемой информации;

- преднамеренные (в корыстных целях, по принуждению третьими лицами, со злым умыслом и т.п.) действия персонала, работающего на объектах информатизации;

- отказы технических средств и программного обеспечения в информационных и телекоммуникационных системах;

- некомпетентные действия и ошибки, допущенные при проектировании и эксплуатации информационных систем;

- халатность и недостаточно четкое исполнение служебных обязанностей при проведении мероприятий по защите информации;

- нарушения пользователями (исполнителями работ) и обслуживающим персоналом установленных регламентов сбора, обработки и передачи информации, а также требований по защите информации;

- отказы, неисправности и сбои средств защиты информации и средств контроля эффективности, принятых мер по защите информации;

- непреднамеренные (ошибочные, случайные, необдуманные, без злого умысла и корыстных целей) нарушения установленных регламентов сбора, обработки и передачи информации, а также требований безопасности информации и другие действия персонала при эксплуатации объектов информатизации, приводящие к разглашению защищаемой информации;

- некоординированность или отсутствие необходимых сил и финансовых средств, для реализации мер в организации и защите информационных ресурсов;

- противозаконная деятельность коммерческих и экономических структур, имеющих позиции в среде сотрудников и пользователей;

- получение криминальными структурами доступа к защищаемой информации, снижение степени защищенности законных интересов граждан, общества и государства в информационной сфере.

Классификация, способы реализации и природа возникновения угроз информационной безопасности на объектах информатизации

Потенциальные угрозы безопасности защищаемой информации на объектах информатизации по сфере воздействия, с точки зрения их нахождения вне или внутри ОИ, при его создании и функционировании разделяются на внешние и внутренние.

Внешние угрозы исходят от субъектов (источников) — внешних, возможных нарушителей, приведенных в разделе 5.

Внутренние угрозы исходят от субъектов (источников) — внутренних, возможных нарушителей, приведенных в разделе 5.

Потенциальные угрозы, по отношению к компонентам объекта информатизации (АРМ, ЛВС и т.п.) с защищаемой информацией, могут реализовываться следующими основными способами:

- информационными;

- программно-математическими;

- физическими;

- организационно-правовыми.

Информационные способы реализации угроз включают:

- противозаконный сбор, распространение и использование защищаемой информации;

- манипулирование защищаемой информацией (сокрытие, искажение);

- незаконное копирование защищаемых данных и программ;

- незаконное уничтожение защищаемой информации;

- хищение информации из баз и банков данных;

- нарушение адресности и оперативности информационного обмена;

- нарушение технологии обработки и информационного обмена.

Программно-математические способы реализации угроз включают:

- удаленное проникновение;

- локальное проникновение;

- удаленный отказ в обслуживании;

- локальный отказ в обслуживании;

- взлом паролей

- внедрение компьютерных вирусов;

- внедрение программных закладок как на стадии разработки программного обеспечения (в том числе путем заимствования «зараженного» закладками программного продукта), так и на стадии эксплуатации ПО, позволяющих осуществить НСД по отношению к информации и системе её защиты (включая блокирование, обход и модификацию средств защиты информации от НСД, извлечение, подмена идентификаторов) и приводящих к компрометации СЗИ от НСД.

Физические способы реализации угроз включают:

- уничтожение, хищение и разрушение средств обработки и защиты защищаемой информации, информационных линий связи ОИ, целенаправленное внесение в них неисправностей;

- уничтожение, хищение и разрушение машинных или других оригиналов носителей защищаемой информации;

- хищение программных или аппаратных ключей (реквизитов) средств защиты информации от НСД;

- воздействие на персонал ОИ с целью создания благоприятных условий для реализации угроз;

- диверсионные действия по отношению к компонентам ОИ, включая взрывы, поджоги, технические аварии.

Организационно-правовые способы реализации угроз включают:

- использование несовершенных, устаревших или неперспективных СВТ и информационных технологий;

- невыполнение требований законодательства Российской Федерации и задержка в разработке и принятии необходимых нормативных, правовых, организационно-распорядительных и эксплуатационных документов в области информационной безопасности.

Результатом реализации угроз на ОИ являются:

- нарушение конфиденциальности защищаемых сведений (разглашение, утрата, хищение, утечка, перехват и т.п.);

- нарушение целостности защищаемой информации (уничтожение, искажение, подделка и т.п.);

- нарушение регламентируемой доступности к защищаемой информации и работоспособности программно-технических комплексов ОИ.

Потенциальные угрозы на объектах информатизации, по природе их возникновения, разделяются на два класса: естественные (объективные) и искусственные (субъективные).

Естественные угрозы — угрозы, вызванные воздействиями на ОИ и её компоненты объективных физических процессов или стихийных природных явлений, независящих от человека.

Искусственные угрозы — угрозы на ОИ, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить:

- непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании АС и её компонент, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.;

- преднамеренные (умышленные) угрозы, связанные с корыстными устремлениями людей.

Основные искусственные, непреднамеренные угрозы на ОИ — действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, из любопытства, но без корыстного или злого интереса.

Основные искусственные, преднамеренные угрозы на ОИ — действия, совершаемые людьми умышленно для дезорганизации работы, вывода ОИ или его компонент из строя, проникновения в ОИ для реализации несанкционированного доступа к защищаемой информации. Для достижения поставленной цели возможный нарушитель может использовать не одну, а некоторую совокупность угроз.

| Непреднамеренные угрозы на ОИ | Преднамеренные угрозы на ОИ |

|---|---|

|

|

Технические каналы утечки защищаемой информации

Технические каналы утечки информации разделяют на косвенные и прямые.

Под косвенными понимаются технические каналы утечки информации, использование которых не требует проникновения в помещения, где расположены компоненты ОИ. Для использования прямых каналов такое проникновение необходимо.

Прямые технические каналы утечки информации могут использоваться без внесения изменений в компоненты ОИ или с изменениями компонентов.

По типу основного средства, используемого для реализации угрозы (атакующего воздействия), все технические каналы можно условно разделить на три группы:

- с помощью человека;

- с помощью программы;

- с помощью технических средств (аппаратуры).

Технические каналы утечки информации ОИ в общем, виде могут быть сведены в следующие группы:

- визуально-оптические (визуальный обзор документов, просмотр информации с экранов дисплеев и других средств её отображения с помощью фото и видеосъемки);

- акустические;

- электромагнитные (магнитные, электрические);

- материально-вещественные.

От каждого источника защищаемая информация по техническим каналам утечки может попасть к нарушителю.

Нарушители, совершая действия с преднамеренными или непреднамеренными угрозами и используя соответствующие способы реализации угроз, осуществляют несанкционированный доступ по техническим каналам утечки к защищаемой информации.

Для защиты информации от угроз информационной безопасности, осуществления несанкционированного доступа по техническим каналам утечки, на каждом объекте информатизации разрабатывается и применяется комплексная система защиты информации от несанкционированного доступа — КСЗИ НСД, объединяемая в подсистему информационной безопасности.

Модель возможного нарушителя на объектах информатизации

В данном разделе построена модель возможного нарушителя информационной безопасности.

Категории возможных нарушителей

Разработка модели возможного нарушителя на объектах информатизации проведена в соответствии с основными положениями документа: «Руководящий документ. Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации» (Гостехкомиссия России, 1992г.).

В соответствии с указанным документом принимаются следующие основные положения:

- В качестве нарушителя рассматривается субъект, имеющий доступ к работе со штатными средствами ОИ.

- Нарушители классифицируются по уровню возможностей, предоставляемых им штатными средствами ОИ. Выделяется четыре уровня этих возможностей.

Классификация является иерархической, т.е. каждый следующий уровень включает в себя функциональные возможности предыдущего.

Первый уровень определяет самый низкий уровень возможностей ведения диалога в ОИ — запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

Третий уровень определяется возможностью управления функционированием ОИ, т.е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию оборудования.

Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств ОИ, вплоть до включения в состав программно-технических комплексов собственных технических средств с новыми функциями по обработке информации.

В своем уровне нарушитель является специалистом высшей квалификации, знает все о ОИ и, в частности, о системе и средствах её защиты.

Под возможным нарушителем (злоумышленником) для объектов информатизации подразумевается лицо или группа лиц, не состоящих или состоящих в сговоре, которые в результате преднамеренных или непреднамеренных действий потенциально могут нанести ущерб защищаемым ресурсам (информации).

Для принятия мер по обеспечению информационной безопасности защищаемой информации на объектах информатизации (обрабатывающих информацию с ограниченным доступом) в разрабатывается модель возможного нарушителя (применительно к конкретному ОИ), которая включает две категории возможных нарушителей — внешние и внутренние возможные нарушители.

| Уровень | Внешние, возможные нарушители | Внутренние, возможные нарушители |

|---|---|---|

| I | Посетители | Пользователи (операторы) |

| II | Уволенные работники организации | Программисты |

| III | Хакеры | Администраторы ЛВС и специалисты по защите информации |

| IV | Криминальные группировки и сторонние организации | Руководители разработки и эксплуатации ОИ, технический (обслуживающий) персонал |

Предполагается, что несанкционированный доступ на объекты информатизации посторонних лиц исключается организационными мерами (охрана территории, организация пропускного режима).

К внешним возможным нарушителям относится деятельность по добыванию конфиденциальной информации. При этом внешний возможный нарушитель ведет перехват, анализ и модификацию информации, передаваемой по каналам связи ОИ, проходящим вне контролируемой территории.

Предположения о квалификации внешнего возможного нарушителя:

- является высококвалифицированным специалистом в области съема и обработки информации с проводных линий связи и радиоканалов;

- знает сетевое и канальное оборудование, протоколы передачи данных, используемые в программно-технических комплексах;

- знает особенности системного и прикладного программного обеспечения, а также технических средств;

- знает функциональные особенности работы ОИ, формирования массивов информации и потоков запросов к ним;

- знает специфику задач, и структуру ОИ.

Возможность создания коалиций нарушителей (внутренних и внешних, внешних и внутренних), должна исключаться с помощью проведения службой безопасности и кадровой службы организационных мероприятий.

Особенности возможных нарушителей

Каждый уровень возможных нарушителей характеризуется следующими параметрами:

- квалификация возможного нарушителя;

- техническая оснащённость, финансовые возможности возможного нарушителя;

- категории лиц, к которым может принадлежать возможный нарушитель;

- данные, необходимые возможному нарушителю и период их актуальности;

- количественная оценка времени, которое возможный нарушитель может затратить для преодоления системы (средств) защиты.

Внешние возможные нарушители

Невозможность пребывания внешних возможных нарушителей в помещениях с программно-техническими комплексами ОИ без контроля со стороны работников Организации обеспечивается организационно.

Посетители

Посетители, находясь на территории (в помещениях) ОИ организации могут случайно, или целенаправленно:

- стать свидетелем конфиденциальных переговоров между сотрудниками организации;

- получить доступ к защищаемой информации на бумажных носителях (например, путем визуального обзора разложенных документов на столах работников организации, фотографирования);

- получить случайный доступ к АРМ (ЛВС);

- получить доступ к информационным линиям ЛВС;

- проникнуть в защищаемые помещения организации, во вне рабочее время.

Уволенные работники организации

Уволенные работники организации могут обладать специфическими возможностями, основанными на осведомленности о структуре организации и ОИ в целом, неизмененных правах по доступу к защищаемой информации. Возможна продажа третьим лицам украденной документации и МНИ с защищаемой информацией. При увольнении программиста или технического специалиста: информации о топологии информационной сети, о доступе к ЛВС.

Хакеры

Хакеры (не смотря на малочисленность) несут большую потенциальную опасность, в связи с высокой профессиональной квалификацией. В случае найма хакеров криминальными группировками или сторонними организациями (осуществляющих экономический или промышленный шпионаж), а также взаимодействия с внутренними нарушителями в организации они являются опасными нарушителями. Хакеры получив информацию о внутренней структуре ЛВС и проходящих информационных потоках, могут создать ситуации по скрытому получению защищаемой информации (в течении длительного периода времени), проводить модификацию или уничтожение данных и программного обеспечения, препятствовать штатному функционированию СВТ.

Криминальные группировки и сторонние организации

Криминальные группировки и сторонние организации (осуществляющие экономический или промышленный шпионаж) являются самими опасными, так как обладают значительными финансовыми и техническими возможностями и будут стараться получить защищаемую информацию всеми возможными способами: путем взлома ЛВС или её компонент, подкупа или шантажа работников организации. Нарушителей данной группы достаточно сложно обнаружить, поскольку ущерб от утечки защищаемой информации может быть неявный, цели нарушителей могут быть рассчитаны на долгосрочную перспективу.

Распространенными действиями являются подкуп администраторов ЛВС, позволяющий получать защищаемую информацию (например, в виде копий резервных магнитных носителей информации) по текущему состоянию всех баз данных. В случае подкупа руководящих работников и работников канцелярии организации — получение информации о текущих целях, планах, решениях, стратегии организации. Возможен наем хакеров для проведения спланированных атак с целью получения защищаемой информации из ЛВС организации.

Внутренние возможные нарушители

Невозможность нанесения существенного вреда внутренними возможными нарушителями обеспечивается организационно.

Пользователи (операторы)

Пользователи (операторы), несмотря на свою многочисленность и постоянную возможность доступа к базам данных, не являются опасными. При правильной организации работы в ЛВС (АРМ), все действия пользователей (операторов) протоколируются, доступ к персональным компьютерам (АРМам) и базам данных ограничен и не превышает уровень необходимый для выполнения производственных задач.

Программисты

Программисты, в виду своей высокой квалификации, наличия прав по доступу в программных комплексах, несут в себе завуалированные и трудно распознаваемые угрозы безопасности. В частности:

- В случае доступа к реальным базам данных могут вносить неконтролируемые изменения (модификации) в базы данных.

- В случае доступа к исходному коду продуктов могут вносить неконтролируемые изменения в разрабатываемые программные продукты (системы управления базами данных, технологии).

- В случае доступа к исходному коду продуктов могут вносить контролируемые изменения в разрабатываемые программные продукты: программные закладки с целью несанкционированного доступа, системы блокировки работы по условному ключу или команде.

Администраторы ЛВС и специалисты по защите информации

Администраторы ЛВС и специалисты по защите информации являются опасной группой среди внутренних нарушителей, в связи с высокой профессиональной квалификацией и спецификой выполняемых задач, не смотря на свою малочисленность. В частности, ими могут быть созданы ситуации, препятствующие штатному функционированию СВТ (останов, сбой серверов; уничтожение и/или модификация программного обеспечения для внесения программных закладок; создания множественных, ложных информационных сообщений). Администраторы ЛВС и специалисты по защите информации обладают большими возможностями по несанкционированному съему защищаемой информации, блокированию работы отдельных пользователей, перестройке планов маршрутизации информации и порядка доступа к информационным ресурсам.

Руководители разработки и эксплуатации ОИ

Руководители разработки и эксплуатации ОИ, являются потенциально опасными в первую очередь из-за наличия больших прав по доступу в ЛВС и в силу больших руководящих полномочий. Кроме того, учет и протоколирование действий руководителей, смена личных паролей (идентификаторов) по доступу в ЛВС часто не выполняются должным образом. Это может привести к несанкционированному доступу к защищаемой информации посторонних пользователей, через подбор пароля и выполнение действий от лица руководителя.

Технический (обслуживающий) персонал

Технический (обслуживающий) персонал обладает опасными специфическими возможностями, заключающимися, в:

- наличии прав на изменение топологии ЛВС;

- создании незарегистрированных узлов ЛВС;

- создании незарегистрированных точек входа и выхода из ЛВС.

Указанные виды нарушений поддаются контролю при четкой организации процедур доступа технического (обслуживающего) персонала к функционирующему оборудованию ЛВС.

Цели и задачи обеспечения информационной безопасности

Основными целями обеспечения информационной безопасности, являются:

- защита субъектов информационных отношений (интересы которых затрагиваются при создании и функционировании информационной системы) от возможного нанесения им ощутимого материального, физического, морального или иного ущерба посредством случайного или преднамеренного несанкционированного вмешательства в процесс функционирования объектов информатизации или несанкционированного доступа к циркулирующей в ней информации и её незаконного использования;

- обеспечение соблюдения требований законодательства, руководящих и нормативных документов и общей политики безопасности;

- обеспечение работоспособности подсистемы информационной безопасности;

- обеспечение требований и условий целостности и конфиденциальности информации циркулирующей в системе.

Указанная цель достигается посредством обеспечения (поддержания) следующих свойств информации при её автоматизированной обработки:

- доступности обрабатываемой информации для зарегистрированных пользователей, устойчивого функционирования системы, при котором пользователи имеют возможность получения необходимой информации и результатов решения задач за приемлемое для них время;

- сохранения в тайне (обеспечения конфиденциальности) определенной части информации, хранимой, обрабатываемой и передаваемой по каналам связи;

- целостности и аутентичности (подтверждение авторства) информации, хранимой, обрабатываемой и передаваемой по каналам связи.

Основными задачами, реализуемыми подсистемой информационной безопасности (с входящими в её состав КСЗИ НСД каждого объекта информатизации) являются:

- своевременное выявление и прогнозирование внутренних и внешних угроз безопасности информации, причин и условий, способствующих нанесению ущерба заинтересованным субъектам информационных отношений;

- выявление попыток несанкционированного доступа к информационным ресурсам;

- выполнение централизованного комплекса мер по противодействию техническим разведкам и предотвращения НСД к защищаемой информации и БД;

- предупреждение преднамеренных программно-технических воздействий с целью разрушения (уничтожения) или искажения информации в процессе её создания, обработки, передачи и хранения;

- разработка и эксплуатация информационных технологий в защищенном исполнении;

- организация защищенного электронного документооборота, с использованием СКЗИ, развертывания системы удостоверяющих центров, применения электронной цифровой подписи и частных виртуальных сетей обмена информации по телекоммуникационным системам связи;

- разработка соответствующей ведомственной нормативно — правовой базы в области обеспечения информационной безопасности;

- создание условий для минимизации и локализации наносимого ущерба неправомерными действиями физических и юридических лиц, ослабление негативного влияния и ликвидация последствий нарушения безопасности информации;

- развитие системы сертификации средств информатизации, программных продуктов, применения сертифицированных средств защиты информации и использование системы лицензирования деятельности в области защиты информации и международного информационного обмена;

- определение оптимального с экономической точки зрения отнесения информации к категории ограниченного доступа, в том числе государственной тайне и конфиденциальной информации;

- создание условий для максимально возможного возмещения и локализации наносимого ущерба неправомерными действиями пользователей (исполнителей работ) на объектах информатизации;

- подготовка кадров в области защиты информации.

Для достижения основных целей защиты КСЗИ НСД на объектах информатизации должна обеспечивать решение следующих основных задач:

- защиту от вмешательства в процесс функционирования ОИ посторонних лиц (возможность использования ОИ и доступа к ресурсам должны иметь только зарегистрированные установленным порядком пользователи или должностные лица);

- разграничение доступа зарегистрированных пользователей (в том числе внешних пользователей, пользователей из числа сотрудников взаимодействующих органов государственной власти, подведомственных предприятий, организаций и учреждений министерств и ведомств) к аппаратным, программным и информационным ресурсам ОИ (возможность доступа только к тем ресурсам и выполнения только тех операций с ними, которые необходимы конкретным пользователям для выполнения своих служебных обязанностей), т.е. защиту от несанкционированного доступа;

- регистрацию действий пользователей при использовании защищаемых ресурсов на ОИ в системных журналах СЗИ от НСД и периодический контроль корректности действий пользователей путем анализа содержимого этих журналов специалистами по защите информации;

- контроль целостности (обеспечение неизменности) среды исполнения программ и её восстановление в случае нарушения;

- защиту от несанкционированной модификации и контроль целостности используемых на ОИ программных средств, а также защиту системы от внедрения несанкционированных программ, включая компьютерные вирусы;

- защиту информации от утечки по техническим каналам, от несанкционированного доступа к ней, от специальных воздействий на информацию в целях её уничтожения, искажения и блокирования и по противодействию техническим средствам разведки;

- защиту информации ограниченного распространения, хранимой, обрабатываемой и передаваемой по каналам связи, от несанкционированного разглашения или искажения;

- обеспечение, аутентификации пользователей, участвующих в информационном обмене (подтверждение подлинности отправителя и получателя информации);

- обеспечение живучести криптографических средств защиты информации, при компрометации части ключевой системы.

Политика информационной безопасности

В разделе изложена политика информационной безопасности системы.

Цели политики информационной безопасности

Основными целями политики информационной безопасности является:

- обеспечение сохранности, целостности информационных ресурсов и предоставление доступа к ним в строгом соответствии с установленными приоритетами и правилами разграничения доступа;

- обеспечение защиты подсистем, задач и технологических процессов, от угроз информационной безопасности, описанных выше в настоящем документе;

- обеспечение защиты управляющей информации от угроз информационной безопасности, описанных выше в настоящем документе;

- обеспечение защиты каналов связи от угроз со стороны каналов связи.

Основой создания подсистемы информационной безопасности (ПИБ) является политика информационной безопасности, под которой понимается набор правил и практических рекомендаций, на которых строится обеспечение информационной безопасности, управление и распределение средств защиты информации на объектах информатизации.

Политика информационной безопасности должна представлять совокупность требований, правил, положений и принятых решений, определяющих:

- порядок доступа к информационным ресурсам;

- необходимый уровень (класс и категорию) защищенности объектов информатизации;

- организацию защиты информации в целом;

- дополнительные требования по защите отдельных компонент;

- основные направления и способы защиты информации.

Политика информационной безопасности направлена на обеспечение:

- конфиденциальности (секретности) информации, циркулирующей в системе, субъективно определяемой характеристике информации, указывающей на необходимость введения ограничений на круг субъектов информационных отношений, имеющих доступ к данной информации, и обеспечиваемую способность среды обработки сохранять информацию в тайне от субъектов, не имеющих полномочий на доступ к ней;

- целостности информации и среды её обработки, то есть предотвращение несанкционированной модификации, реконфигурации или уничтожения информации, программных средств её обработки, а также предотвращения несанкционированного изменения структуры и её объектов информатизации;

- доступности информации, то есть способности информационной среды, средств и технологий обработки информации обеспечить санкционированный доступ субъектов к информации, программным и аппаратным средствам.

Защите подлежит принимаемая/передаваемая, обрабатываемая и хранимая информация содержащая:

- сведения, предназначенные для предоставления средствам массовой информации;

- иные сведения, не составляющую служебную тайну;

- сведения, составляющие конфиденциальную, служебную тайну, доступ к которым ограничен собственником информации, в соответствии с Федеральным законом «Об информации, информационных технологиях и о защите информации» и постановлениями Правительства Российской Федерации «Об утверждении Положения о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от её утечки по техническим каналам» и «Об утверждении Положения о порядке обращения со служебной информацией ограниченного распространения в федеральных органах исполнительной власти»;

- сведения, составляющие коммерческую тайну, доступ к которой ограничен в соответствии с правами, предоставленными Федеральным законом «Об информации, информационных технологиях и о защите информации», и целями Организации;

- сведения о частной жизни граждан (персональные данные), доступ к которым ограничен законодательством.

Обеспечение защиты открытой информации осуществляется организационными мерами, средствами сетевого и телекоммуникационного оборудования, а также стандартными средствами общего программного обеспечения (операционных систем, СУБД).

Первым шагом на пути обеспечения информационной безопасности является разработка политики информационной безопасности.

Принципы, реализуемые при построении подсистемы информационной безопасности

Подсистема информационной безопасности строится на базе использования следующих основных принципов:

- законность;

- системность;

- комплексность;

- непрерывность защиты;

- катастрофоустойчивость;

- равнопрочность;

- своевременность;

- использование существующей базы;

- использование серийных решений;

- преемственность и непрерывность совершенствования;

- преимущественное использование отечественных аппаратно-программных средств защиты;

- устойчивость функционирования средств защиты при отдельных отказах;

- масштабируемость подсистемы информационной безопасности;

- разумная достаточность;

- рубежность;

- разделение на подсистемы;

- персональная ответственность;

- минимизация полномочий;

- персонификация при определении порядка доступа к защищаемой информации;

- взаимодействие и сотрудничество;

- гибкость системы защиты;

- открытость алгоритмов и механизмов защиты;

- простота применения средств защиты;

- научная обоснованность и техническая реализуемость;

- максимально возможная степень автоматизации процессов управления безопасностью;

- специализация и профессионализм;

- обязательность контроля;

- этапность.

Законность

Разработка подсистемы информационной безопасности при доступе к системе осуществляется в соответствии с действующим законодательством в области информации, информатизации и защиты информации, других нормативных актов по безопасности информации, утвержденных органами государственной власти и управления в пределах их компетенции, с применением всех дозволенных методов обнаружения и пресечения правонарушений при работе с информацией. Принятые меры безопасности информации не должны препятствовать доступу к данным сотрудникам Организации в пределах своих полномочий в предусмотренных законодательством случаях к информации конкретных систем.

Системность

Системный подход к построению подсистемы информационной безопасности при доступе к системе предполагает учет всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов, условий и факторов, существенно значимых, для понимания и решения проблемы обеспечения безопасности информации АС ГЗК.

При создании подсистемы информационной безопасности учитываются все слабые и наиболее уязвимые места системы обработки информации, а также характер, возможные объекты и направления атак на систему со стороны нарушителей (особенно высококвалифицированных злоумышленников), пути проникновения в распределенные системы и НСД к информации. Система защиты строится с учетом не только всех известных каналов проникновения и НСД к информации, но и с учетом возможности появления принципиально новых путей реализации угроз безопасности.

Комплексность

Комплексное использование методов и средств защиты компьютерных систем предполагает согласованное применение разнородных средств при построении целостной системы защиты, перекрывающей все существенные (значимые) каналы реализации угроз и не содержащей слабых мест на стыках отдельных её компонентов. Внешняя защита обеспечивается физическими средствами, организационными и правовыми мерами.

Кроме того, комплексный подход к обеспечению безопасности информации подразумевает использование защитных механизмов на всех этапах жизненного цикла системы, от её проектирования и до вывода из эксплуатации, и совместное решение целого спектра вопросов, начиная от физической защиты объектов АС ГЗК, с применением системы контроля доступа, и оканчивая вопросами поддержки функционирования в критических ситуациях.

Непрерывность защиты

Защита информации — не разовое мероприятие и не простая совокупность проведенных мероприятий и установленных средств защиты, а непрерывный целенаправленный процесс, предполагающий принятие соответствующих мер на всех этапах жизненного цикла.

Большинству физических и технических средств защиты для эффективного выполнения своих функций необходима постоянная организационная (административная) поддержка, такая как обновление программного обеспечения, своевременная смена и обеспечение правильного хранения и применения имен, паролей, ключей шифрования, переопределение полномочий. Перерывы в работе средств защиты могут быть использованы злоумышленниками для анализа применяемых методов и средств защиты, для внедрения специальных программных и аппаратных «закладок» и других средств преодоления системы защиты после восстановления её функционирования.

Кроме того, организационно-техническое обеспечение должно быть реализовано таким образом, чтобы при внесении любых изменений в структуру, адекватные изменения вносились и в её подсистеме защиты.

Катастрофоустойчивость

Означает такое построение и эксплуатацию, при которых вероятность безвозвратной потери информации, обрабатываемой и хранимой, при возможном разрушении, а также при возможном значительным или частичным нанесением физического ущерба зданиям, помещениям, в которых располагается оборудование и системам жизнеобеспечения, будет минимальна.

Равнопрочность

При создании системы комплексной защиты используется принцип равнопрочности защиты, при котором в системе отсутствуют элементы, снижающие уровень защищенности на отдельных её участках.

Своевременность

Предполагает упреждающий характер мер обеспечения безопасности информации, то есть постановку задач ПИБ и реализацию мер обеспечения безопасности информации по мере развития системы в целом и её подсистемы информационной безопасности, в частности.

Использование существующей базы

Базой для подсистемы информационной безопасности является существующая система, находящаяся в процессе развития. При этом в подсистемы информационной безопасности максимально задействуются штатные механизмы защиты информации, имеющиеся в аппаратных и программных компонентах (на серверах, рабочих станциях, маршрутизаторах, в операционных системах, прикладном программном обеспечении).

Использование серийных решений

В системе комплексной защиты информации максимально используются серийно выпускаемое отечественное и зарубежное оборудование и программное обеспечение, адаптируемое к конкретным условиям эксплуатации и положительно себя зарекомендовавшее.

Преемственность и совершенствование

Предполагают постоянное совершенствование мер и средств защиты информации на основе преемственности организационных и технических решений, кадрового состава, анализа функционирования системы и её защиты с учетом изменений в методах и средствах перехвата информации, нормативных требований по защите, достигнутого отечественного и зарубежного опыта в этой области.

Преимущественное использование отечественных аппаратно-программных средств защиты

При построении ПИБ предполагается осуществить преимущественное использование отечественных аппаратно-программных средств защиты в рамках реализации единой политики информационной безопасности на объектах.

Устойчивость функционирования средств защиты

При проектировании ПИБ закладываются такие решения, которые бы обеспечили устойчивое функционирование средств защиты и доступ пользователей к ресурсам объектов, в условиях возможных отдельных отказов и сбоев оборудования и активных негативных воздействий на аппаратно-программные средства защиты.

Масштабируемость подсистемы информационной безопасности

Подсистема информационной безопасности должна удовлетворять требованию масштабируемости, то есть обеспечивать заданный уровень работоспособности и эффективности защиты в условиях динамического развития, роста объема информационных и программных ресурсов объектов.

Разумная достаточность

Предполагает экономическую целесообразность, сопоставимость возможного ущерба от разглашения, утраты, утечки, уничтожения и искажения информации и затрат на организацию её защиты. Используемые меры и средства обеспечения безопасности информационных ресурсов не должны заметно ухудшать эргономические показатели работы, в которой эта информация передается, обрабатывается и хранится. Излишние меры безопасности, помимо экономической неэффективности, приводят к утомлению и раздражению персонала.

Создать абсолютно непреодолимую систему защиты принципиально невозможно. Пока информация находится в обращении, принимаемые меры могут только снизить вероятность негативных воздействий или ущерб от них, но не исключить их полностью. При достаточном количестве времени и средств возможно преодолеть любую защиту. Поэтому имеет смысл рассматривать некоторый приемлемый уровень обеспечения безопасности, заданный в РД Гостехкомиссии «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требований по защите информации». Важно правильно выбрать тот достаточный уровень защиты, при котором затраты, риск и размер возможного ущерба были бы приемлемыми (задача анализа риска).

Рубежностъ

Для каждой защищаемой системы используется принцип «рубежности» для построения многоуровневой системы доступа к защищаемой информации. Одним из эффективных внешних рубежей защиты системы должны быть СЗИ, реализованные на уровне операционных систем (ОС) в силу того, что ОС — это та часть компьютерной системы, которая управляет использованием всех её ресурсов. Рубеж защиты на прикладном уровне, учитывающий особенности предметной области, представляет собой внутренний рубеж защиты.

| № уровня защиты | Наименование |

|---|---|

| Уровень 5 | Доступ к передаче информации по каналам связи (ввод ключа шифрования и ЭЦП) |

| Уровень 4 | Доступ к информации в базах данных (ввод пароля в прикладном ПО для доступа к базам данных) |

| Уровень 3 | Доступ к ресурсам (по аутентификации сетевого имени, ввод имени и индивидуального пароля для входа в сеть) |

| Уровень 2 | Доступ к операционной системе рабочей станции (использование встроенных средств операционной системе) |

| Уровень 1 | Система доступа в помещения (к рабочим станциям и оборудованию) |

| Уровень 0 | Система доступа на объект информатизации |

Персональная ответственность

Предполагает возложение ответственности за обеспечение безопасности информации и системы её обработки на каждого сотрудника в пределах его полномочий. В соответствии с этим принципом распределение прав и обязанностей сотрудников строится таким образом, чтобы в случае любого нарушения круг виновников был четко известен или сведен к минимуму.

Принцип минимизации полномочий

Означает предоставление пользователям минимальных прав доступа в соответствии с производственной необходимостью. Доступ к информации должен предоставляться только в том случае и объеме, если это необходимо сотруднику для выполнения его должностных обязанностей.

Принцип персонификации при определении порядка доступа к защищаемой информации

Означает, что все полномочия при определении порядка доступа пользователей и администраторов к защищаемой информации должны быть персональными, указаны явно и проверены непосредственно перед предоставлением доступа.

Гибкость системы защиты

Принятые меры и установленные средства защиты, особенно в начальный период их эксплуатации, могут обеспечивать как чрезмерный, так и недостаточный уровень защиты. Для обеспечения возможности варьирования уровнем защищенности, средства защиты обладают определенной гибкостью. Особенно важным это свойство является в тех случаях, когда установка средств защиты осуществляется на работающую систему, не нарушая процесса её нормального функционирования. Кроме того, внешние условия и требования с течением времени меняются. В таких ситуациях свойство гибкости системы защиты избавляет владельцев от необходимости принятия кардинальных мер по полной замене средств защиты на новые.

Открытость алгоритмов и механизмов защиты

Суть принципа открытости алгоритмов и механизмов защиты состоит в том, что защита не обеспечивается только за счет секретности структурной организации и алгоритмов функционирования её подсистем. Знание алгоритмов работы системы защиты не должно давать возможности её преодоления (даже авторам). Это однако не означает, что информация о конкретной системе защиты должна быть общедоступна.

Простота применения средств защиты

Механизмы защиты являются интуитивно понятными и простыми в использовании. Применение средств защиты не связывается со знанием специальных языков или с выполнением действий, требующих значительных дополнительных трудозатрат при обычной работе зарегистрированных установленным порядком пользователей, а также не требует от пользователя выполнения рутинных малопонятных ему операций.

Научная обоснованность и техническая реализуемость

Информационные технологии, технические и программные средства, средства и меры защиты информации реализованы на современном уровне развития науки и техники, обоснованы с точки зрения достижения заданного уровня безопасности информации и соответствуют установленным нормам и требованиям по безопасности информации.

Максимально возможная степень автоматизации процессов управления безопасностью

При проектировании, эксплуатации ПИБ должна быть обеспечена максимально возможная степень автоматизации управления безопасностью информацией, в том числе и при управлении конфигурацией ПИБ.

Специализация и профессионализм

Предполагает привлечение к разработке средств и реализации мер защиты информации специализированных организаций, наиболее подготовленных к конкретному виду деятельности по обеспечению безопасности информационных ресурсов, имеющих опыт практической работы и государственную лицензию на право оказания услуг в этой области. Реализация административных мер и эксплуатация средств защиты должна осуществляется профессионально подготовленными специалистами Организации (специалистами подразделений технической защиты информации).

Обязательность контроля

Предполагает обязательность и своевременность выявления и пресечения попыток нарушения установленных правил обеспечения безопасности информации на основе используемых систем и средств защиты информации при совершенствовании критериев и методов оценки эффективности этих систем и средств.

Контроль за деятельностью любого пользователя, каждого средства защиты и в отношении любого объекта защиты осуществляется на основе применения средств оперативного контроля и регистрации и охватывает как несанкционированные, так и санкционированные действия пользователей.

Этапность

Построение подсистемы информационной безопасности осуществляется поэтапно.

Приоритеты обеспечения информационной безопасности

С точки зрения требований к обеспечению информационной безопасности, обрабатывается информация следующих видов — открытая информация, конфиденциальная (служебная) информация.

Каждому виду информации соответствуют свои приоритеты в обеспечении информационной безопасности.