Информационная безопасность – это – все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчётности, аутентичности и достоверности информации или средств её обработки.

Рассмотрим основные понятия информационной безопасности.

Основная цель информационной безопасности – защита сети от угроз.

Объекты защиты информации:

- Информация.

- Носитель информации.

- Информационный процесс (а так же системы, которые автоматизируют эти процессы).

Носитель защищаемой информации – это физическое лицо или материальный носитель (документ или флешка), в том числе физическое поле:

- Электромагнитное поле.

- Акустические устройства.

- И еще кое-что интересное, до чего мы обязательно доберемся.

Документ – это информация на материальном носителе с реквизитами. Если на бумаге нет реквизитов, то это не документ. Материальный носитель – это объект, используемый для закрепления и хранения на нем информации.

- Характеристики информации

- Свойства информации, обеспечиваемые при её защите

- Категории доступа к информации

- Понятие «угроза информационной безопасности»

- Формы представления информации

- Способы реализации угроз

- Компьютерные атаки

- Свойства безопасности информации

- Информационная безопасность

- Угрозы и риски

- Модель угроз для бизнеса

- Угрозы в Доктрине информационной безопасности

- Угрозы для граждан

- Свойства безопасности информации

- Конфиденциальность

- Целостность

- Доступность

- Невозможность отказа

- Способы защиты информации

- Информация подлежащая защите

- Общедоступная информация

- Информация ограниченного доступа

- 💥 Видео

Видео:Информация и ее свойства | Информатика 7 класс #2 | ИнфоурокСкачать

Характеристики информации

Информационный процесс

- создание;

- сбор;

- обработка;

- накопление;

- хранение;

- поиск;

- распространение;

- использование.

Носитель информации

Информация

Свойства информации

- конфиденциальность;

- целостность;

- доступность;

- неотказуемость;

- подотчётность;

- аутентичность;

- достоверность.

Безопасность информации — это состояние защищенности не только информации, но и информационных систем, обрабатывающих эту информацию.

Видео:Информация, её свойства и классификацияСкачать

Свойства информации, обеспечиваемые при её защите

Видео:Информатика 8 класс: Информация и ее свойстваСкачать

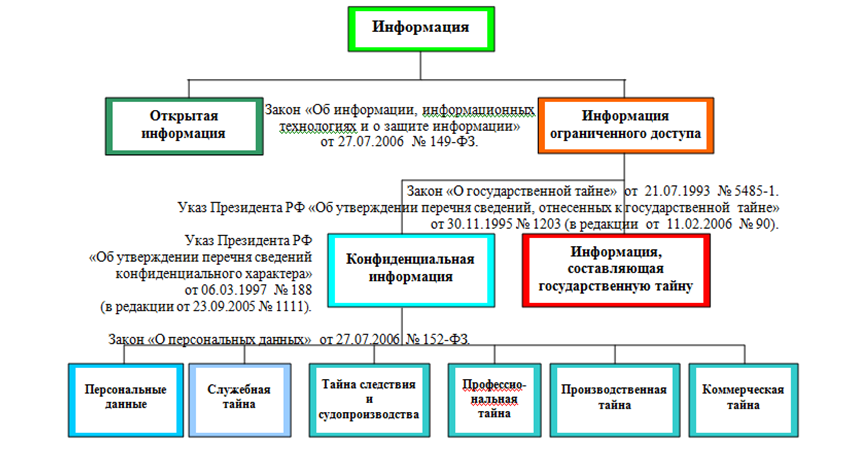

Категории доступа к информации

Категории доступа к информации:

- Общедоступная информация. Может использоваться кем угодно, лишь бы соблюдались законы (например, противодействие терроризму и подобные). Обладатель общедоступной информации по просьбе первоисточника должен указывать ссылку на него.

- Информация, доступ к которой ограничен.

Информация ограниченного доступа:

- Секретная (гос. тайна). Ключевое определение гос тайны включает в себя направления по которым информация является секретной:

- Военная,

- Внешнеполитическая

- Экономическая,

- Разведывательная,

- Контрразведывательная,

- Розыскная деятельность.

- Конфиденциальная.

Документ без реквизитов — это бумажка, а не документ.

Реквизиты на документе – гриф секретности:

- Особой важности. Ущерб интересам Российской Федерации в одной из областей.

- Совершенно секретно. Ущерб интересам министерства (ведомства) или отрасли экономики РФ.

- Секретно. Ущерб, нанесенный интересам предприятия.

Штамп на документе: чья информация, уровень секретности и иные реквизиты, характеризующие документ. Ключевое слово – ущерб.

Сведения конфиденциального характера.

- Персональные данные.

- Тайна следствия и судопроизводства.

- Служебная тайна.

- Профессиональная тайна.

- Коммерческая тайна.

- Интеллектуальная собственность (до официальной публикации).

Служебная тайна – документы с грифом ДСП (для служебного пользования).

Профессиональная тайна – информация полученная градинами при исполнении своих обязанностей.

Банковская тайна (ФЗ №14 от 26.01.1996 г. «Гражданский Кодекс РФ» ) – тайна об операциях, счетах и вклада клиентов и корреспондентов.

Врачебная тайна (ФЗ №323 от 21.11.2011 «Об основах охраны здоровья граждан в российской Федерации») – информация о факте обращения за медицинской помощью, состояние здоровья, диагноз.

Адвокатская тайна (ФЗ №63 от 31 мая 2002 г. «Об адвокатской деятельности и адвокатуре в РФ») – любые сведения, связанные с оказанием юридической помощью своего доверителя.

Нотариальная тайна – любые сведения, которые стали известны нотариусу в связи с осуществлением своей деятельности.

Аудиторская тайна (ФЗ №307 от 30 декабря 2008 г. «Об аудиторской деятельности») – любые сведения, полученные в ходе профессиональной деятельности, за исключением: сведений о договоре и оплате, и разглашенных самим лицом.

Журналистская тайна (закон РФ №2124-1 от 27.12.1991 «О средствах массовой информации»)– не вправе разглашать сведения, кем-либо с условием сохранения их в тайне, не вправе называть лицо, предоставившее сведения с условием неразглашения его имени. Так же нельзя разглашать судебные и т.д. сведения о несовершеннолетних.

Налоговая тайна (ФЗ №146 от 31.07.1998 «Налоговый кодекс РФ. Часть 1»)– любые сведения, полученные налоговым органом, за исключением: ИНН и т.п.

Тайна связи (ФЗ №126 от 7 июля 2003 г. «О связи») – тайна переписки, телефонных разговоров и почтовых и иных отправлений. Тайна не распространяется на общественные места. Если предупрежден о том, что снимают на видео, то все ОК. Разговоры записываются в целях …

Тайна страхования (ФЗ №14 от 26.01.1996 «Гражданский кодекс РФ (часть 2)», ст. 946) – страховщик не вправе разглашать сведения о страхователе, об имущественном состоянии и состоянии здоровья застрахованных лиц.

Коммерческая тайна (ФЗ №98 от 29 июля 2004 г. «О коммерческой тайне»)– под коммерческую тайну можно подтянуть практически все.

Интеллектуальная собственность – вся интеллектуальная собственность до ее публикации.

Видео:Информатика 10 класс (Урок№2 - Подходы к измерению информации.)Скачать

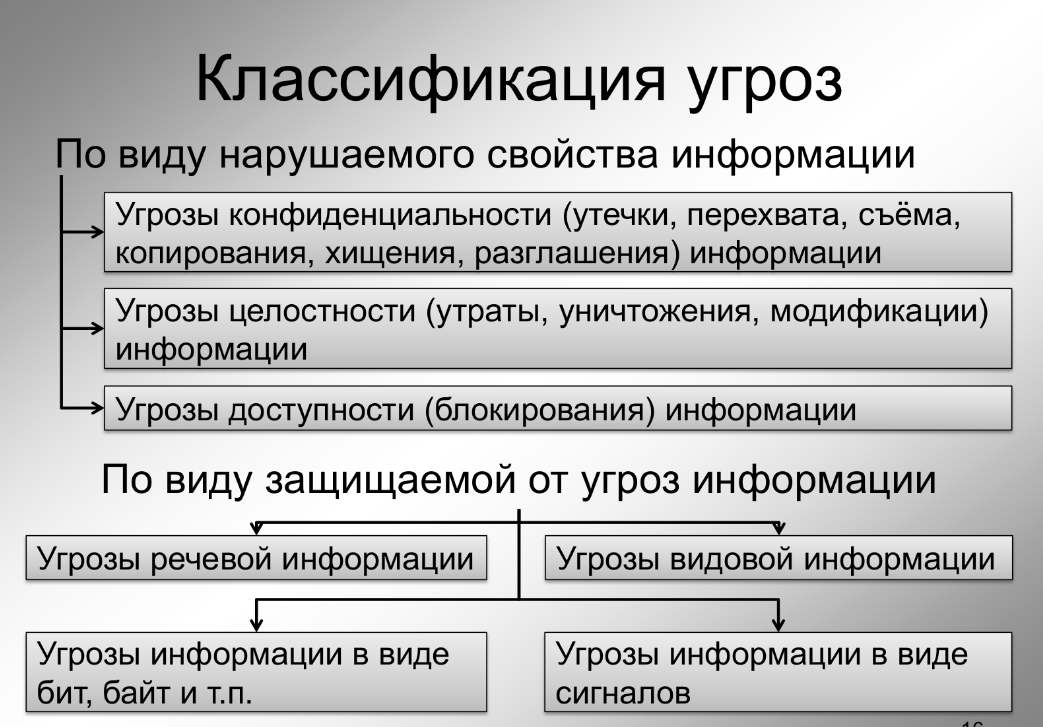

Понятие «угроза информационной безопасности»

Рассмотрим, какие угрозы существуют, и на какие свойства информации они направлены. Свойства и краткие пояснения указаны в скобках.

- Противоправные сбор и использование информации (нарушение конфиденциальности).

- Нарушение технологии обработки информации (нарушение целостности, аутентичности).

- Внедрение в аппаратные и программные изделия компонентов функций не предусмотренные документацией (нарушение достоверности).

- Разработка и распространение программ нарушающих нормальное функционирование информационных систем и систем защиты информации (нарушение целостности).

- Уничтожение, повреждение или разрушение средств и систем обработки информации (нарушение целостности).

- Воздействие на парольно-ключевые системы защиты систем обработки информации (нарушение доступности – ввести несколько раз неправильно пароль, блокировка информации через систему защиты; отключение парольной защиты – нарушение целостности).

- Компрометация ключей и средств криптографической защиты информации (угроза конфиденциальности, применительно к системе защиты информации).

- Утечка информации по техническим каналам, например, акустическим (нарушение конфиденциальности информации).

- Внедрение электронных устройств для перехвата информации в технические средства обработки информации «жучки» (нарушение целостностипомещения, системы).

- Уничтожение, повреждение, разрушение носителей информации, хищение (угроза целостности).

- Несанкционированный доступ к информации в БД (нарушение конфиденциальности).

- Перехват информации в сетях, дешифрирование и передача ложной информации (нарушение конфиденциальности/целостности).

- Использование несертифицированных средств защиты информации. Это не совсем угроза. Ну, приведу простое сравнение, например. Вы пришли в больницу, а почему я заболел – по тому, что таблетки не пили. Сертификация направлена на обнаружение недекларированных возможностей (нарушение достоверности).

- Нарушение законных ограничений на распространение информации (нарушение доступности).

То есть, нарушение информационной безопасности – случайное или преднамеренное неправомерное действие вызывающее негативные последствия (ущерб/вред) для организации.

Теперь немного не связно, но по сути.

Событие – все, что фиксирует журнал событий.

Инцидент – событие, которое потенциально может нанести ущерб.

Случайно или преднамеренно – не суть, факт реализации угрозы.

Угроза – совокупность условий и факторов создающих потенциальную или реальную опасность нарушения информационной безопасности.

Как понять есть угроза или нет? Например, есть компьютер, не подключенный к сети. Вероятность угроз = 0. Если конструктивно система не позволяет реализовать угрозу. Актуальной не является.

Нужно сразу понимать, есть просто угроза или актуальная угроза. Угроза может существовать, но не являться актуальной. То есть, то, что с неба упадет метеорит – вероятность минимальная, но такая угроза существует.

Источник угрозы – физическое лицо, материальный объект или физическое явление, являющееся непосредственной причиной возникновения угрозы информационной безопасности.

Видео:Информационная безопасность. Основы информационной безопасности.Скачать

Формы представления информации

Акустическая информация. Разговоры – передача акустической информации. Есть виброакустика, когда акустическая волна воздействует на стекло или трубу отопления (соответствующая поверхность вибрирует) можно попытаться снять вибрацию. Аналогично – электроакустика (через розетки). Двойные двери с тамбуром у начальников – решение, которое позволят уменьшить уровень акустического сигнала за пределами защищаемого помещения.

Побочное электромагнитное излучение. На определенной частоте в телевизоре можно было поймать сигнал соседей. То же самое качается розетки, в которой есть электричество.

Применительно к конфиденциальной информации не имеет смысла – проще купить информацию у сотрудника. Поэтому угроза считается не актуальной.

Информация обрабатываемая (циркулирующая) в ИСПДн.

Видовая информация в виде текста, изображений и т. д., например та информация, которая отображается в мониторе. Речь идет о канале, по которому может быть нарушена конфиденциальность + физический доступ. Мы можем посмотреть на бумажный документ, нарушив конфиденциальность (+ физическая нарушение целостности).

Информация в виде сигналов.

- Утечка информации. Любое нарушение конфиденциальности можно назвать утечкой.

- Разглашение информации. Является подмножеством утечки. Доведение защищаемой информации до лиц, не имеющих права доступа. Активным лицом является сотрудник знающий информацию. Т. Е. внутренний нарушитель.

- Перехват. Активным лицом является злоумышленник. Перехват информации с помощью технических или иных средств. Подслушать и т.д.

- Побочные элеткромагнитные излучения.

- Наводка – наведение через конструктивный элемент.

- Блокирование (затруднение) доступа к информации – прекращение возможности доступа к информации.

Способы реализации угроз

- Способы реализации угроз утечки речевой и акустической информации:

- С использованием аппаратуры регистрирующей акустические (в воздухе) и виброакустические (в других средах) волны.

- С использованием специальных электронных устройств съема речевой информации внедренных в технические средства обработки информации. ВТСС – кондиционер, трубы отопления, телефон и т. д.

- Регистрация волн за пределами помещения.

- Внедрение жучков (средств негласного снятия информации).

- Способы реализации угроз видовой информации:

- С помощью оптических устройств и средств съема информации с экранов вне помещений.

- С помощью специальных устройств съема внедренных в служебные помещения.

- Пример – на вахте есть видеонаблюдение и монитор вахтера стоит так что проходящие мимо люди могут его свободно просматривать. Можно понять с какого количества камер выводится изображение и где они установлены.

- Способы реализации угроз по каналам ПЭМИН – при помощи соответствующей аппаратуры перехватить все, что подключается к розетке и обладает побочным электромагнитным излучением.

- Способ реализации угрозы целостности на основе сигналов. Преднамеренное электромагнитное воздействие на информацию – несанкционированное воздействие на информацию путем электромагнитного воздействия.

Компьютерные атаки

- Угрозы, реализуемые в ходе загрузки операционной системы (BIOS). Через BIOS можно установить устройство загрузки (приоритет), например флешка. Если у вас первым в очереди стоит USB порт, то при подключении «Вредоносной» флешки можно скопировать все нужные данные. Так же можно установить пароль на BIOS. Пароль на загрузку ОС.

- Угрозы, реализуемые после загрузки ОС. Эксплойты, использующие известные уязвимости операционной системы и прикладного программного обеспечения.

- Программное воздействие. Наличие в ОС вредоносных программ. Тут в целом все понятно и заучивать типовые определение не вижу смысла.

- Программная закладка. По сути это недекларируемые возможности программного обеспечения.

Теперь вы знаете основные понятия информационной безопасности.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Видео:Защита информации. Основы информационной безопасности.Скачать

Свойства безопасности информации

Защита данных

с помощью DLP-системы

К огда отец кибернетики Норберт Винер выделил информацию в качестве самостоятельного явления, отделив ее от материи и энергии, начался новый век. Сейчас она представляет собой не просто ценность, подлежащую охране, но среду, в которой существует современный человек. Как любой объект, имеющий интерес для его владельца, информация становится и целью для противоправных действий третьих лиц. От субъекта, владеющего данными (человек, корпорация, государство), будет зависеть и используемая система защиты информации.

Видео:Информатика. 9 класс. Свойства информации /03.09.2020/Скачать

Информационная безопасность

В любой организации с информацией происходят различные процессы – сбор, хранение, обработка и передача. На каждом из этих этапов возникают различные категории угроз информационной безопасности, борьба с ними должна быть системной, основанной на новейших технологических разработках. Лица, заинтересованные в хищении или уничтожении ценных сведений, постоянно развивают технический инструментарий, и противостоять им можно только путем опережения.

Под системой информационной безопасности специалисты понимают такое состояние массивов данных, в котором сведения и объекты инфраструктуры, обеспечивающей проведение различных процессов с информацией, полностью защищены от естественных и искусственных угроз. Обеспечение информационной безопасности на уровне государства расширяет это понятие, понимая под ним обеспечение национальных интересов в информационной сфере. Под национальными в данном случае понимается комплекс интересов гражданина, общества и государства.

Видео:Алфавитный подход к определению количества информацииСкачать

Угрозы и риски

Безопасность информации не может быть обеспечена без разработанной модели угроз. В зависимости от субъекта-носителя, угрозы могут варьироваться, риски для государства будут отличаться от тех, которым подвергаются сведения, принадлежащие бизнесу или гражданину. На уровне России модель угроз предложена в Доктрине информационной безопасности, на уровне бизнеса, личности или общества риски будут зависеть от категории информации.

Модель угроз для бизнеса

Обеспечение информационной безопасности для бизнеса связано с пониманием ее ценности для гипотетических похитителей. В 2018 году на первый план вышли угрозы, связанные с понятием «преступление как услуга» (Crime-as-a-Service) и Интернетом вещей. Под «преступлением как услугой» понимается система предложений услуг по обеспечению неправомерного доступа к информации сложившимися преступными группами. Такие преступления совершаются по заказу экстремистских группировок или конкурентов компании-цели. Профессионалы взлома сетей и защиты продают услуги в Даркнете, а пользуются ими деструктивные организации, которые заинтересованы в раскрутке своего имени в качестве специалистов по взлому компьютерных сетей или пропаганде запрещенной идеологии в целях дальнейшей продажи своих услуг на теневом рынке. Также они могут быть нацелены на похищение информации, имеющей определенную ценность для конкретного заказчика, например, в процессе промышленного шпионажа.

Если ранее профессиональные хакерские атаки из-за сложности и высокой стоимости были редкостью, в последний год они стали массовым явлением. В этой же категории рисков находится хищение банковской информации или средств со счетов. По данным ЦБ РФ, в 2018 году количество хакерских атак на банки удвоилось, но в связи с увеличением степени защиты, количество похищенных средств существенно сократилось.

Ускоренное развитие Интернета вещей и использование его в деятельности корпораций приводит к возникновению ряда рисков, среди них:

- проектирование устройств без соблюдения необходимых критериев безопасности, такие устройства легкодоступны для внешних атак;

- низкая прозрачность Интернета вещей, отсутствие понятного правового регулирования, что приводит к использованию и обработке персональных данных граждан без соблюдения нормативных требований;

- передача некоторыми устройствами информации вне периметра корпорации, что достаточно сложно отследить.

Но помимо злонамеренных действий третьих лиц, в модели угроз должны учитываться и естественные риски техногенного или природного характера, например:

- стихийные бедствия, в результате которых будут разрушены материальные носители информации;

- перебои в питании, затрудняющие доступ к сведениям;

- неисправность оборудования.

В целях обеспечения сохранности информации от естественных рисков решением является ее своевременное резервное копирование. Так, в любом коммерческом банке все сведения, содержащиеся в информационной системе, в обязательном порядке копируются несколько раз в день.

Интересно, что бизнес склонен относить к угрозам и ужесточение требований регуляторов. Так, для операторов персональных данных ужесточение требований к программному обеспечению, используемому для защиты конфиденциальной информации, влечет за собой существенные затраты, которые могут повлиять на результаты операционной деятельности.

Иногда в качестве отдельного риска называется наличие цепи поставок или передача имеющей ценность информации поставщикам, подрядчикам, покупателям. Даже включение в договоры норм о сохранении коммерческой тайны не гарантирует, что ценные сведения не попадут в распоряжение третьих лиц. Для гарантированного обеспечения информационной безопасности необходимо учитывать риски всех категорий.

Угрозы в Доктрине информационной безопасности

Россия, принявшая в 2016 году Доктрину информационной безопасности Российской Федерации, рассматривает комплексную модель угроз. Информация в ней рассматривается не только как объект, который может быть утрачен или изменен, но и как оружие, направленное на подрыв суверенитета и внутренней стабильности. Выделяются следующие типы информационных угроз:

- подрыв обороноспособности страны;

- подрыв внутренней безопасности посредством информационно-психологического воздействия на граждан;

- использование иностранных СМИ для ухудшения образа России. Этот риск влияет и на корпорации, так как негативный имидж страны может привести к снижению их капитализации на международной арене.

В качестве отдельного риска называется научное и технологическое отставание на уровне использования цифровых технологий, что не всегда позволяет отражать атаки, связанные со взломом сайтов государственных организаций, размещением экстремистских воззваний и хищением защищаемой информации. Основные свойства информационной безопасности в рамках Доктрины отличаются от общепринятых, к которым относятся:

- конфиденциальность;

- целостность;

- доступность;

- невозможность отказа.

Возникает дополнительный признак безопасности информации как объекта, который может быть использован в качестве оружия, направленного на идеологическую и психологическую безопасность для граждан и общества.

Угрозы для граждан

Обеспечение информационной безопасности для граждан неотделимо от их информирования о возможных рисках, на сегодня эта задача решена не в полной мере. Если рассматривать информацию в качестве объекта, который может быть уничтожен, изменен или похищен, то граждане чаще всего страдают от следующих видов атак:

- вирусы, трояны, иные вредоносные программы, наносящие урон целостности компьютерных систем;

- программы-вымогатели, занимающие весь экран устройства и не исчезающие до выплаты мошенникам определенной суммы;

- фишинг, или хищение информации о банковских картах и счетах путем социальной инженерии, когда физическое лицо добровольно выдает мошеннику, представившемуся сотрудником банка, требуемую информацию, или путем подмены сайта магазина или кредитного учреждения на его подобие;

- кража личности. В этом случае похищенные персональные данные используются для получения каких-либо преференций от имени пострадавшего.

Но подвергаются граждане и тем информационным угрозам, которые были названы в государственной доктрине. Среди основных – вовлечение в экстремистскую деятельность, побуждение к совершению преступлений на почве национализма или религиозной нетерпимости, вовлечение детей в деструктивные секты.

Видео:Информатика. 9 класс. Свойства информации /10.09.2020/Скачать

Свойства безопасности информации

С началом информационной эры началось научное изучение теории защиты данных и основных свойств безопасности информации. В 1975 году Джерри Зальцер и Майкл Шрёдер в работе, посвященной защите данных в информационных системах, предложили классификацию способов нарушения безопасности. Они выявили три класса существенных нарушений защиты:

- неавторизованное (несанкционированное) раскрытие или разглашение. Из этого нарушения было выведено такое свойство информации, как конфиденциальность;

- неавторизованное изменение информации (например, замена сведений на главной странице сайта на воззвание экстремистской организации). Это нарушение посягает на такое основное свойство безопасности информации, как целостность;

- неавторизованный отказ в допуске. Из него ученые вывели такое свойство, как доступность или способность информации всегда быть открытой для использования авторизованным пользователем.

В зарубежных исследованиях эти основные свойства часто называют триадой CIA. Помимо них Организация экономического сотрудничества и развития опубликовала собственное понимание свойств безопасности информации, состоящее уже из девяти принципов:

- осведомленность или информирование о рисках, что особенно важно для граждан;

- ответственность или понимание последствий нарушения принципов безопасности информации;

- противодействие рискам;

- этика при обработке данных;

- демократия;

- адекватная оценка риска;

- разработка и внедрение систем безопасности;

- квалифицированное управление безопасностью информации;

- своевременный пересмотр политик безопасности.

Теоретическая работа со свойствами безопасности информации продолжилась дополнением триады CIA тремя новыми принципами, к ним были отнесены контроль, аутентичность и полезность. Паркеровская гексада, так назвали шесть принципов сформулированные Донном Паркером, не нашла понимания среди профессионалов из-за спорности новых положений. Одновременно американским Национальным институтом стандартов и технологий были разработаны 33 принципа инженерного проектирования систем информационной безопасности, до сих пор они, а также созданные на их базе правила и практические руководства используются разработчиками программного обеспечения и систем безопасности.

Несмотря на многообразие концепций, именно триада CIA стала базовым постулатом и вошла в большинство учебных программ и пособий по информационной безопасности, существующих в мире. Многие утвержденные стандарты разработки ПО, введенные в практику в России, некоторые ГОСТы основываются на этих трех основных свойствах – конфиденциальность, целостность и доступность. Дискуссии в профессиональном сообществе продолжаются, в частности, подвергается сомнению такой принцип, как конфиденциальность, в той части, в которой политика безопасности может нарушить права личности.

Конфиденциальность

Под конфиденциальностью понимается более широкий спектр значений, чем правовая защита определенных массивов информации или режим коммерческой тайны. Общей концепцией становится предоставление уровня доступа исходя из принципа минимальной информированности по вопросам, не входящим в сферу их непосредственной компетенции. Никто не должен иметь возможность изучать данные, которые не были ему необходимы в силу служебных обязанностей. Исходя из этого принципа, устанавливаются основные правила аутентификации, определяются уровни доступа, разрабатываются положения о сведениях, имеющих характер защищенных. Это свойство информации проявляется в политиках безопасности программных продуктов, во внутренних документах компаний и в нормативных документах государственных регуляторов.

Для защиты конфиденциальности стандартно используются такие методы, как:

- классификация данных по степени защищенности;

- шифрование при помощи средств криптографической защиты;

- обезличивание, при котором в массиве данных невозможно выделить сведения, касающиеся определенного лица.

Целостность

Сведения, принадлежащие организации или государству, имеют ценность и могут использоваться при принятии достоверных и обоснованных решений только при сохранении такого основного свойства информации, как целостность.

Информация должна быть защищена:

- от намеренного или случайного искажения или удаления;

- от случайного искажения, которое может произойти во время обработки или передачи данных.

Целостность информации может пострадать от намеренного ручного вмешательства, а также от:

- вирусов и других вредоносных программ, например, логических бомб;

- ошибок в программном коде, которые приводят к утрате или искажению данных;

- ошибок, связанных с недостаточной подготовкой персонала или иными причинами;

- технических сбоев.

Для обеспечения целостности необходимо разработать и применять систему мер, среди которых:

- ограничение доступа к базам данных и файлам, содержащим конфиденциальную информацию;

- разграничение полномочий системных администраторов;

- согласование и предварительное тестирование любых изменений, связанных с программным кодом;

- соблюдение правил безопасности при обновлении ПО;

- протоколирование любых действий, производимых с файлами, содержащими конфиденциальную информацию.

Доступность

Ценность информации не только в ее сохранности, но и в доступности. Все данные должны находиться в распоряжении авторизованных лиц именно тогда, когда это необходимо для реализации управленческих или бизнес-процессов, или когда к ним обращается пользователь, для которого информация предназначена.

Нарушают доступность:

- DDoS-атаки (распределенные сетевые атаки), одномоментное обращение к ресурсу десятков тысяч роботов-ботов;

- работа программ-вымогателей;

- намеренный саботаж со стороны инсайдеров.

На доступность информации влияют и преднамеренные или случайные технические ошибки, сбои, недостаточная мощность ресурсов, конфликты программного обеспечения. Гарантировать доступность можно только усилением технических средств защиты, своевременным архивированием и резервным копированием информации.

Невозможность отказа

Частным случаем доступности становится невозможность отказа. Этот термин был введен в практику в 1998 году в одном из американских стандартов разработки систем компьютерной безопасности. Под ним подразумевается такая система идентификации принадлежности информации, при которой отсутствует правовая или техническая возможность отказаться от авторства или принадлежности данных. Любое заинтересованное лицо в любой момент должно иметь возможность проверить подлинность информации. Это свойство безопасности информации становится инструментом в борьбе с психологическим информационным воздействием, фейковыми новостями или финансовыми махинациями.

Способы защиты информации

При разработке способов обеспечения информационной безопасности на уровне компании рекомендуется соотносить результат с затратами. Разработаны даже математические модели, которые выводят оптимальную формулу баланса (модель Гордона-Лоба). При выстраивании собственной концепции защиты, опуская требования регуляторов к защите информации с особым правовым режимом (банковская и государственная тайна, персональные данные), необходимо исходить из следующих принципов:

- снижение уровня рисков. Для этого внедряются меры безопасности и средства защиты информации, которые помогут снизить уязвимость систем и предотвратить угрозы несанкционированного доступа;

- передача рисков. Финансовые риски, связанные с утратой информации, могут быть перенесены на страховые компании, а затраты, связанные с обеспечением безопасности, – на аутсорсинговые, например, на облачные системы хранения данных, оборудованные надлежащими средствами защиты и программным обеспечением;

- принятие рисков. Некоторые системные угрозы невозможно отразить средствами, имеющимися в распоряжении корпорации, например, при расположении предприятия в сейсмоопасной зоне. В этом случае возникает необходимость формирования финансовых резервов, за счет которых будет компенсироваться ущерб;

- отказ. Если деятельность предполагает повышенный риск утраты информации или киберугроз, например, связана с использованием ресурсов Даркнета или находится в законодательно неурегулированной зоне блокчейна, от нее лучше отказаться.

В деятельности государственных органов, обеспечивающих информационную безопасность, эти принципы также могут присутствовать, но, так как первичной ценностью для России и фактически целью защиты информации является охрана суверенитета, а не максимизация прибыли, они могут восприниматься частично.

Для обеспечения информационной безопасности и государство, и корпорации используют схожие технические средства, но если для компании будет достаточно установить и настроить современную DLP-систему, государству потребуется усилить регулирование национального сектора Интернета. Только это сможет обеспечить сохранение основных свойств безопасности информации.

Видео:Математика это не ИсламСкачать

Информация подлежащая защите

Существуют различные признаки, по которым классифицируется информация. С точки зрения защиты информации наиболее интересной является классификация по категории доступа.

В соответствии с Федеральным заком РФ от 27 июля 2006 г. N 149-ФЗ » Об информации, информационных технологиях и о защите информации » информация, в зависимости от категории доступа к ней, подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен федеральными законами (информация ограниченного доступа).

В зависимости от порядка предоставления или распространения информация так же подразделяется на:

- информацию, свободно распространяемую;

- информацию, предоставляемую по соглашению лиц, участвующих в соответствующих отношениях;

- информацию, которая в соответствии с федеральными законами подлежит предоставлению или распространению;

- информацию, распространение которой в Российской Федерации ограничивается или запрещается.

Видео:Информатика. 10 класс. Методы защиты информации /09.09.2020/Скачать

Общедоступная информация

К общедоступной информации относятся общеизвестные сведения и иная информация, доступ к которой не ограничен. Обладатель информации, ставшей общедоступной по его решению, вправе требовать от лиц, распространяющих такую информацию, указывать себя в качестве источника такой информации. То есть, если журнал публикуется в Интернете и находится в открытом доступе по решению его создателей, они вправе требовать ссылки на источник в случае использования информации из него где-либо еще.

К общедоступной также относится информация, доступ к которой нельзя ограничить. Перечень сведений, доступ к которым не может быть ограничен, указан в ст.10 Федеральный закон РФ от 27 июля 2006 г. N 149-ФЗ :

- нормативным правовым актам, затрагивающим права, свободы и обязанности человека и гражданина, а также устанавливающим правовое положение организаций и полномочия государственных органов, органов местного самоуправления;

- информации о состоянии окружающей среды;

- информации о деятельности государственных органов и органов местного самоуправления, а также об использовании бюджетных средств (за исключением сведений, составляющих государственную или служебную тайну);

- информации, накапливаемой в открытых фондах библиотек, музеев и архивов, а также в государственных, муниципальных и иных информационных системах, созданных или предназначенных для обеспечения граждан (физических лиц) и организаций такой информацией;

- иной информации, недопустимость ограничения доступа к которой установлена федеральными законами.

Эта «иная информация» устанавливается в федеральных законов, касающихся некоторых специфических сфер деятельности, например, в законах о благотворительной деятельности и некоммерческих организациях или в законах об акционерных обществах

Видео:Свойства информации, 9 классСкачать

Информация ограниченного доступа

Информация ограниченного доступа по условиям ее правового режима подразделяется на информацию, отнесенную к государственной тайне , и сведения конфиденциального характера.

Ограничение доступа к информации устанавливается федеральными законами в целях защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства. Обязательным является соблюдение конфиденциальности информации, доступ к которой ограничен федеральными законами.

Отнесение информации к г осударственной тайне осуществляется в соответствии с Законом Российской Федерации «О г осударственной тайне «. Перечень сведений, отнесенных к г осударственной тайне определяется ст. 5 указанного Закона. Существует три степени секретности такой информации:

- Особой важности

- Совершенно Секретно

- Секретно

Перечень сведений конфиденциального характера опубликован в Указе Президента РФ от 6 марта 1997 г. № 188 «Об утверждении перечня сведений конфиденциального характера». К видам такой информации относятся:

- Персональные данные — сведения о фактах, событиях и обстоятельствах частой жизни гражданина, позволяющие идентифицировать его личность, за исключением сведений, подлежащих распространению в средствах массовой информации в установленном федеральными законами случаях;

- Тайна следствия и судопроизводства — сведения, составляющие тайну следствия и судопроизводства, а также сведения о защищаемых лицах и мерах государственной защиты, осуществляемой в соответствии с ФЗ от 20 августа 2004 г. № 119-ФЗ и другими нормативными правовыми актами Российской Федерации;

- С лужебная тайна — служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами;

- Профессиональная тайна — сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных и иных сообщений и т.д.);

- К оммерческая тайна — сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским кодексом Российской Федерации и федеральными законами;

- Сведения о сущности изобретения — сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации информации о них.

💥 Видео

Информационная энтропия (видео 14) | Теория информации | ПрограммированиеСкачать

Технические меры безопасности ПДн: выбор и внедрение средств защиты информацииСкачать

Информатика 7 класс (Урок№6 - Единицы измерения информации.)Скачать

Действия с информацией Хранение информации | Информатика 5 класс #7 | ИнфоурокСкачать

Сперматозоид-чемпион | наглядно показано оплодотворениеСкачать

Свойства логических операций | Информатика 8 класс #14 | ИнфоурокСкачать